5 cosas que no sabias sobre la herramienta de Bastionado en Azure.

-

Steven Jesus Salas Ventura

- 16 Oct, 2020

- 03 Mins read

La nube no escapa de los peligros de un ataque informático, aplicar las mejores practicas de seguridad al crear tu infraestructura en la nube es el paso cero en la lista de prioridades.

Microsoft Azure, siendo uno de los principales proveedores de infraestructura en la nube nos ofrece ciertas funcionalidades que nos permiten mantener nuestros entornos seguros. Bastión es una de estas funcionalidades, es un servicio que nos provee de conexión segura y eficiente a nuestras maquinas virtuales en Azure.

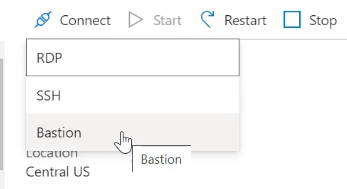

Al crear una máquina virtual en Azure, sin importar su sistema operativo, bien sea Windows o Linux, Azure te permite configurar los métodos de conexión que se van a utilizar para acceder y administrar nuestra nueva maquina virtual, estos métodos pueden ser RDP (3389) o SSH (22) respectivamente.

De esta forma podemos conectarnos individualmente a cada maquina virtual y trabajar desde allí. Pero, ¿que pasa si nuestra infraestructura en la nube no requiere que todas nuestras maquinas virtuales tengan una dirección IP pública asignada para su correcto funcionamiento?.

El concepto es simple, creamos una maquina virtual que servirá de pivote para conectar con nuestras maquinas virtuales en Azure, de esta forma, toda la gestión en las maquinas virtuales se hace desde una única instancia, la de bastionado. Cerrando así la posibilidad de exponer los datos de conexión a nuestra red virtual en la nube.

Estas son las 5 cosas que no sabías sobre el servicio Bastión en Azure:

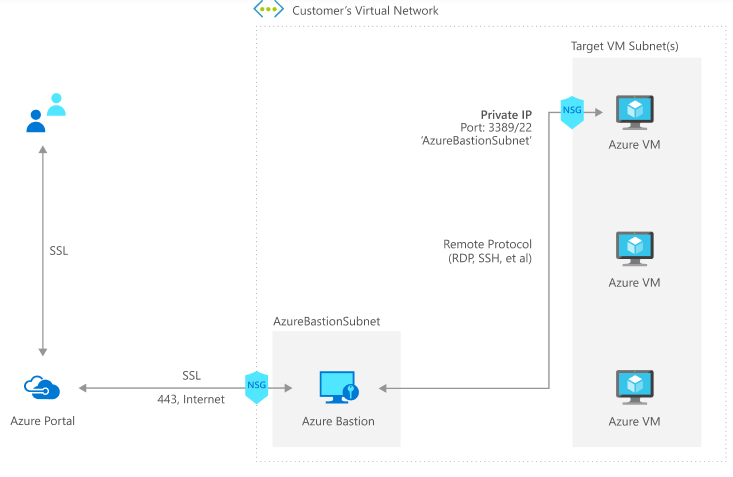

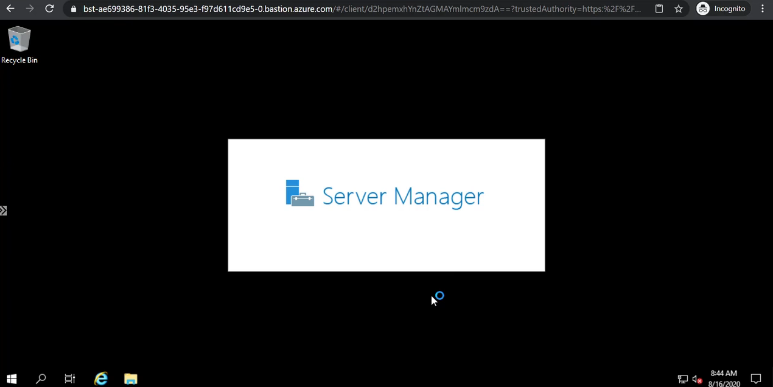

1. La comunicación se hace a través del portal de Azure sobre TLS.

El servicio de Bastión no requiere de una conexión de RDP para acceder a la maquina virtual de “pivote”. Es posible tener total control de nuestro equipo a traves de una pestaña del navegador desde donde podremos acceder a nuestro escritorio y a traves de allí abrir sesiones hacia el resto de las maquinas en nuestro grupo de recursos.

De esta manera, se puede acceder sin la necesidad de suministrar usuario y contraseña, solo a traves de una sesión segura sobre TLS desde nuestro portal de Azure.

2. Se crea el host de Bastión

Al activar el servicio de Bastión, se crea una maquina virtual o Host de Bastión, esta va a ser la instancia a la cual nos vamos a conectar. A pesar de ser una maquina virtual como cualquier otra, en ésta no podemos seleccionar los detalles como tamaño de almacenamiento, capacidad, ubicación geográfica. Solo podremos seleccionar una dirección IP publica, una red virtual y el grupo de recursos.

Es importante tomar en cuenta que este host sólo va a ser capaz de administrar las maquinas virtuales dentro del grupo de recursos en el cual fue creado.

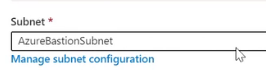

3. Se crea la subred virtual de Bastión.

Al seleccionar Bastión, de entre las opciones de conexión disponibles, debemos crear una subred para poder enlazar todas aquellas maquinas que vayan a ser administradas por nuestro host Bastión. Esta red solo puede llevar el nombre “AzureBastionSubnet” y en ella debe haber unicamente tráfico relacionado a la gestión de las maquinas. Cualquier otro tipo de trafico debe ser dirigido a la red diseñada para ello.

4. No se necesita asignar una dirección IP publica a tus maquinas virtuales para acceder a ellas.

A pesar de que es un servicio diseñado para maquinas virtuales que no tienen dirección IP publica. Si tus maquinas virtuales ya tienen una dirección IP publica asignada, esto no impide que puedas usar del servicio Bastión, la función principal de este servicio es de seguridad, impide el uso constante de las direcciones IP publicas y credenciales de acceso las maquinas virtuales en la nube, brinda un método de gestión de los recursos mas ordenado y con menos riesgo de exposición de la información sensible de nuestra infraestructura en la nube.

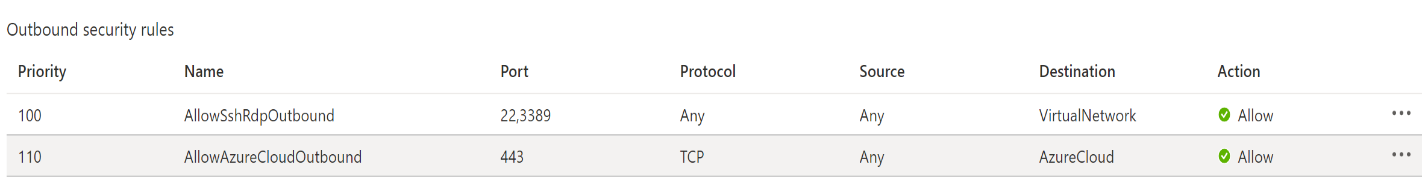

5. El servicio de Bastión y los NSG – Network Security Groups

Es posible aplicar políticas de acceso o restricción de trafico a la red de bastión “AzureBastionSubnet” para reforzar la seguridad.

Ya que solo son necesarios los puertos 3389 y 22 para acceder a las maquinas, y como la comunicación se hace desde el navegador a la maquina de pivote, también se debe habilitar el puerto 443, como procedimiento recomendado, se puede agregar el intervalo de direcciones IP de la subred de Azure Bastion a una regla de NSG para permitir que solo Bastion pueda abrir estos puertos en las máquinas virtuales de destino.

Para permitir el acceso al servicio, y cumpliendo con el principio de menor privilegio posible, se deben asignar los siguientes roles administrativos:

Reader en las máquinas virtuales a las que quieres permitir el accesoReader en las NIC con la máquina virtual dirección IP privadaReader en el recurso de Bastión

El servicio de Bastión de Azure garantiza un acceso remoto simple y seguro a los sistemas del entorno Azure. Hay varias características que se lanzarán pronto para este servicio y que lo harán aún más completo y flexible. Entre ellas se encuentra el soporte de virtual network peering y la autenticación de más de un factor.

Fuentes:

https://docs.microsoft.com/es-es/azure/bastion/

https://www.whizlabs.com/microsoft-azure-certification-az-500/