Ansible Roadshow Event - Roma, 5 Feb 2019

-

Rosario D'Orso

- 18 Feb, 2019

- 03 Mins read

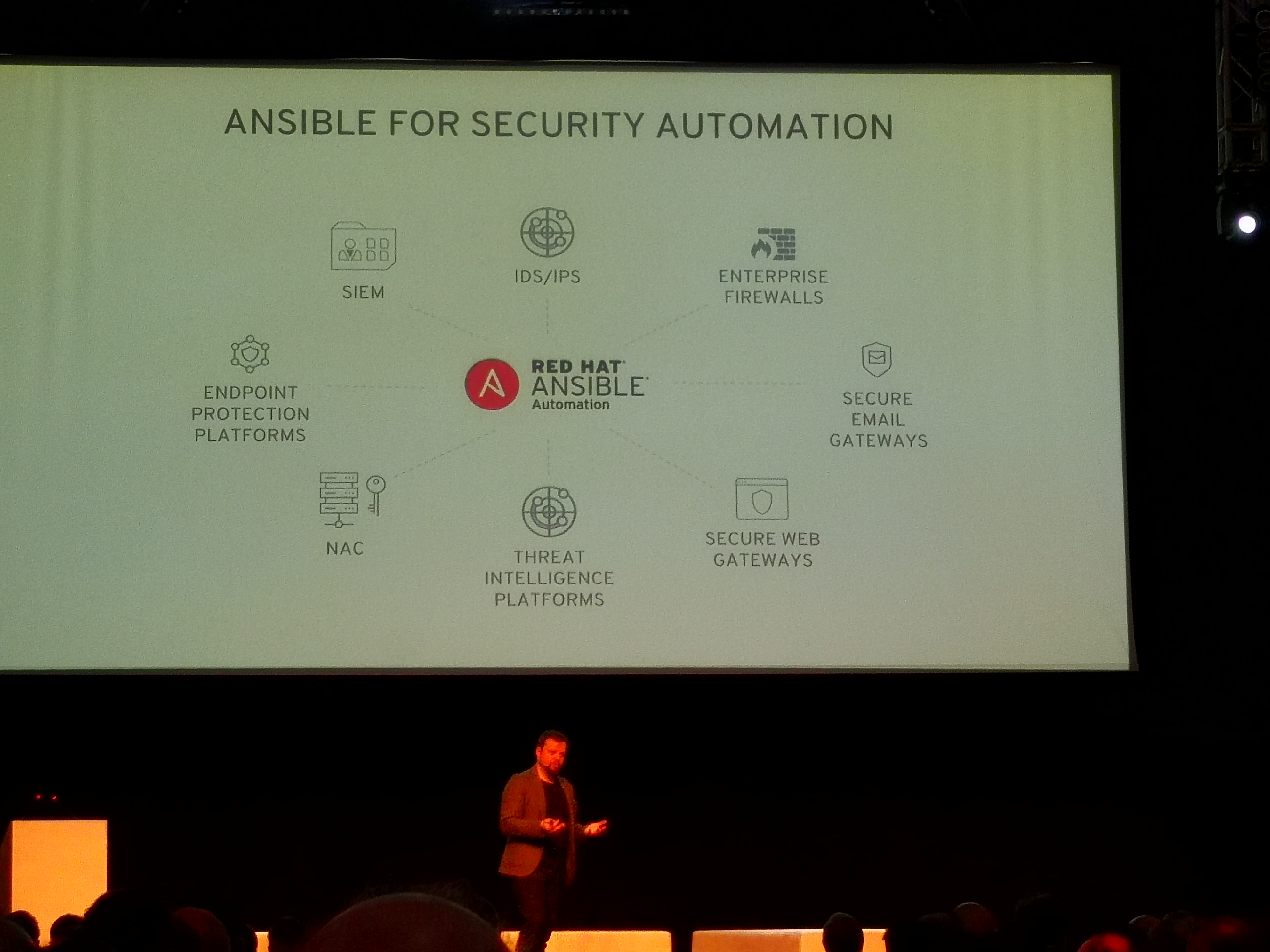

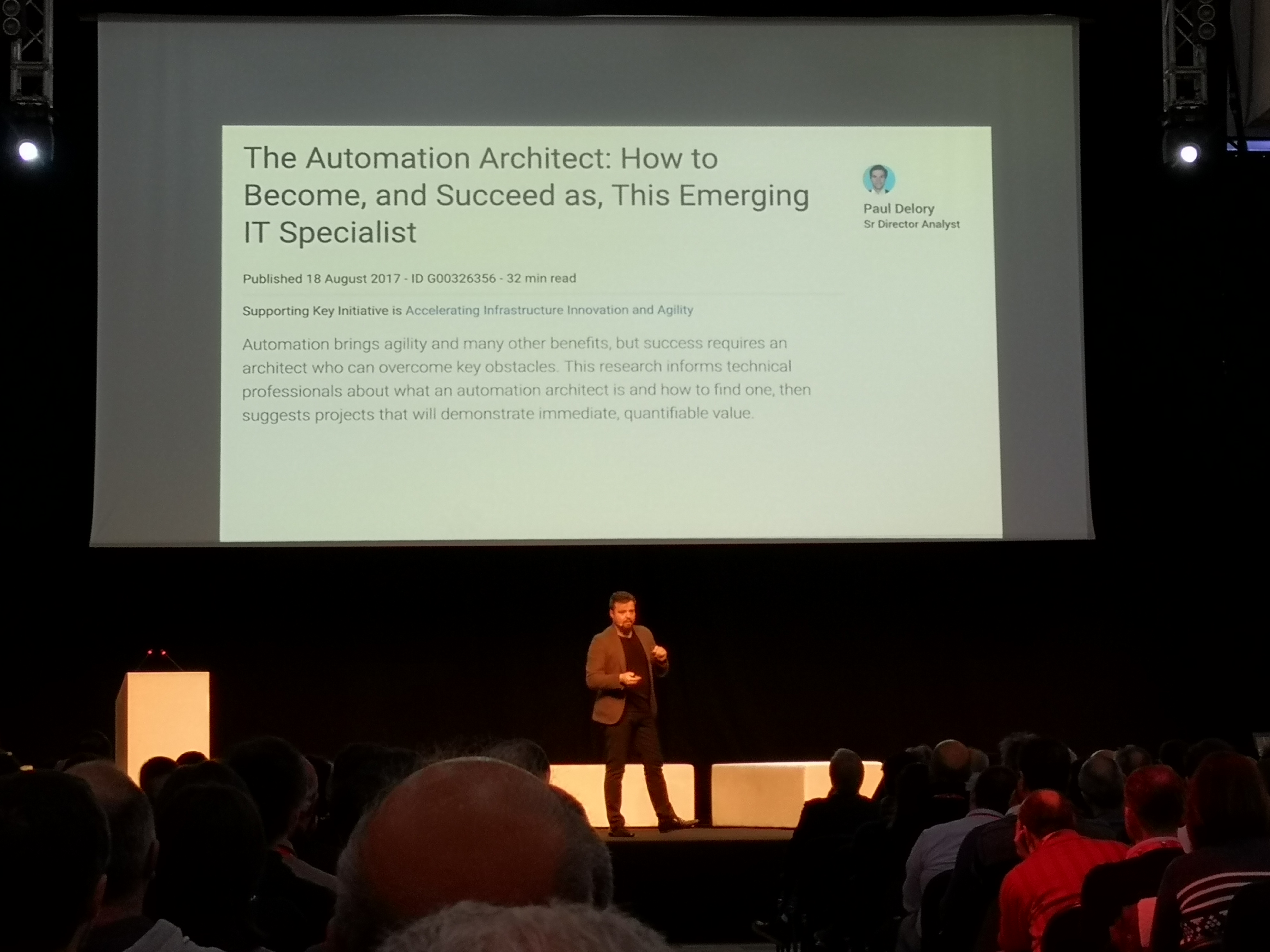

Giornata molto interessante sotto il punto di vista degli sviluppi futuri dell'automazione. durante la preview si è introdotta inizialmente la figura dell'Automation architect che diventerà centrale. Poi si sono presentati i due nuovi prodotti di automazione che si andranno ad aggiungere al motore di Ansible e cioè Ansible networking che allo stato attuale può lavorare su 50 apparati diversi attraverso i 700 moduli sviluppati soprattutto dalla comunity ed Ansible security automation, al momento ancora in technical preview, che prende gli stessi principi di Ansible networking automation e li estende supportando più casi d'uso. Permette di orchestrate tutti i tool memori della sicurezza dei diversi domini riducendo ed ottimizzando i tempi sia di analisi che di remediation

Ultimo punto della preview l'utilizzo nel futuro della IA:

Ansible è semplicità ma c'è un modo per rendere i workflow di automazione ancora più semplici? L'idea è nn scriverli più... Cosa succederebbe se eliminassimo i workflow? Considernado che Ansible è ripetizione, cosa succederebbe se utilizzassimo IA per apprendere le automazioni?

Saltando a piè pari le sessioni di prevendita e tecniche già consolidate vi riporto una relazione sui due prodotti principali della giornata

Sessione tecnica 2 - Ansible for network infrastructure -

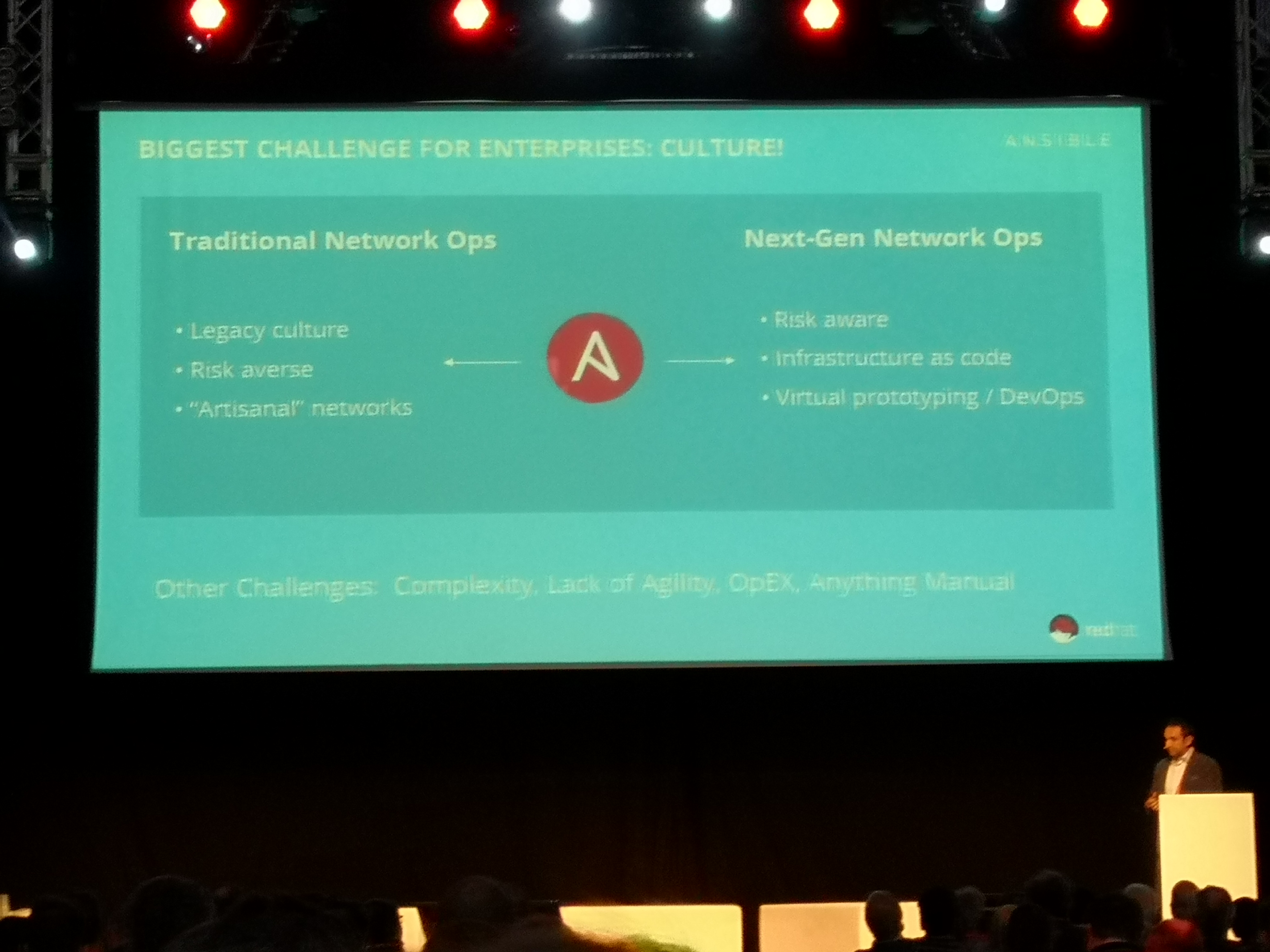

Il Managing network non è mai cambiato in 30 anni con organizzazioni di tipo silos, verticali Molte configurazioni sugli apparati network vengono eseguite in command-line

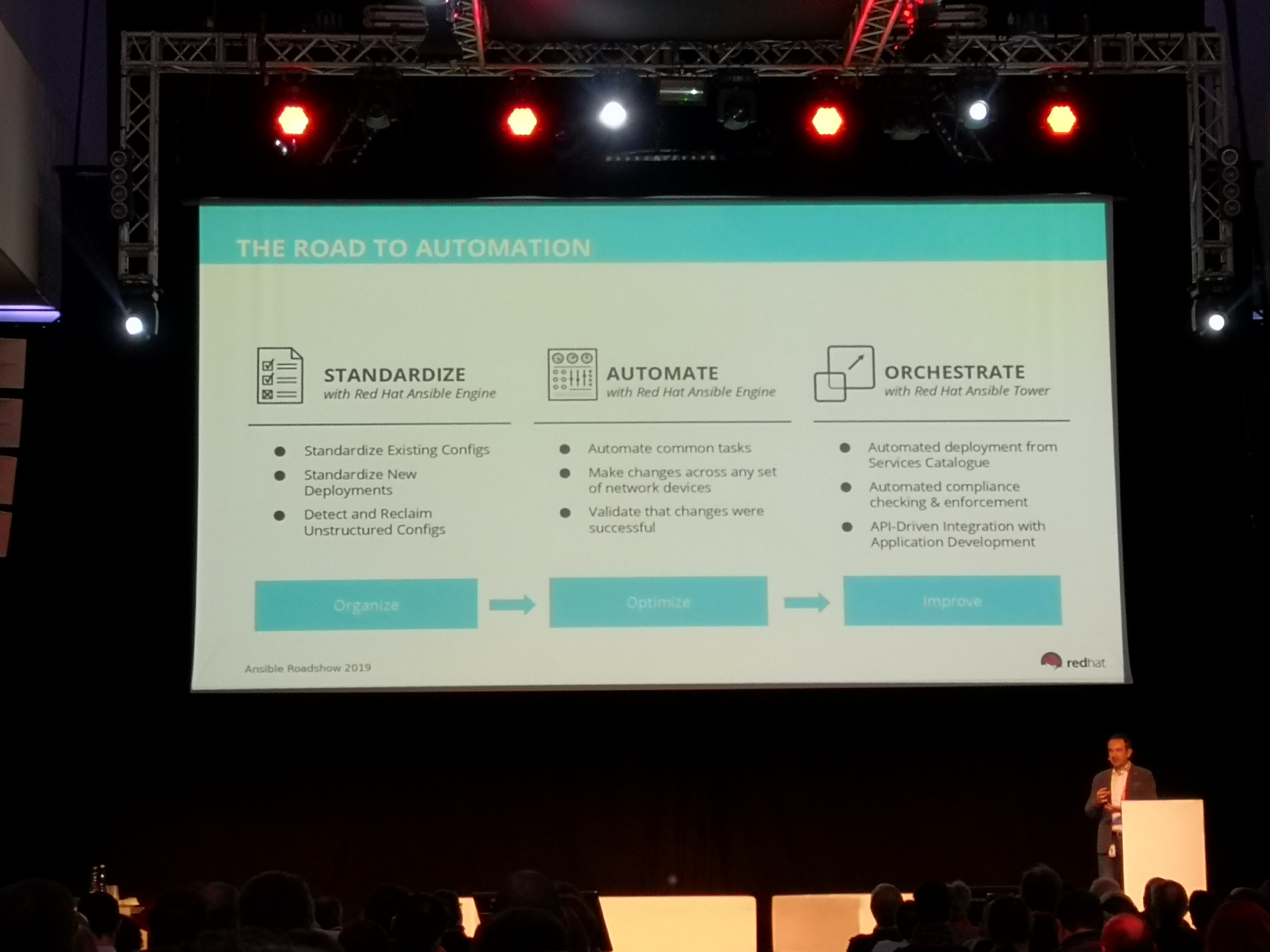

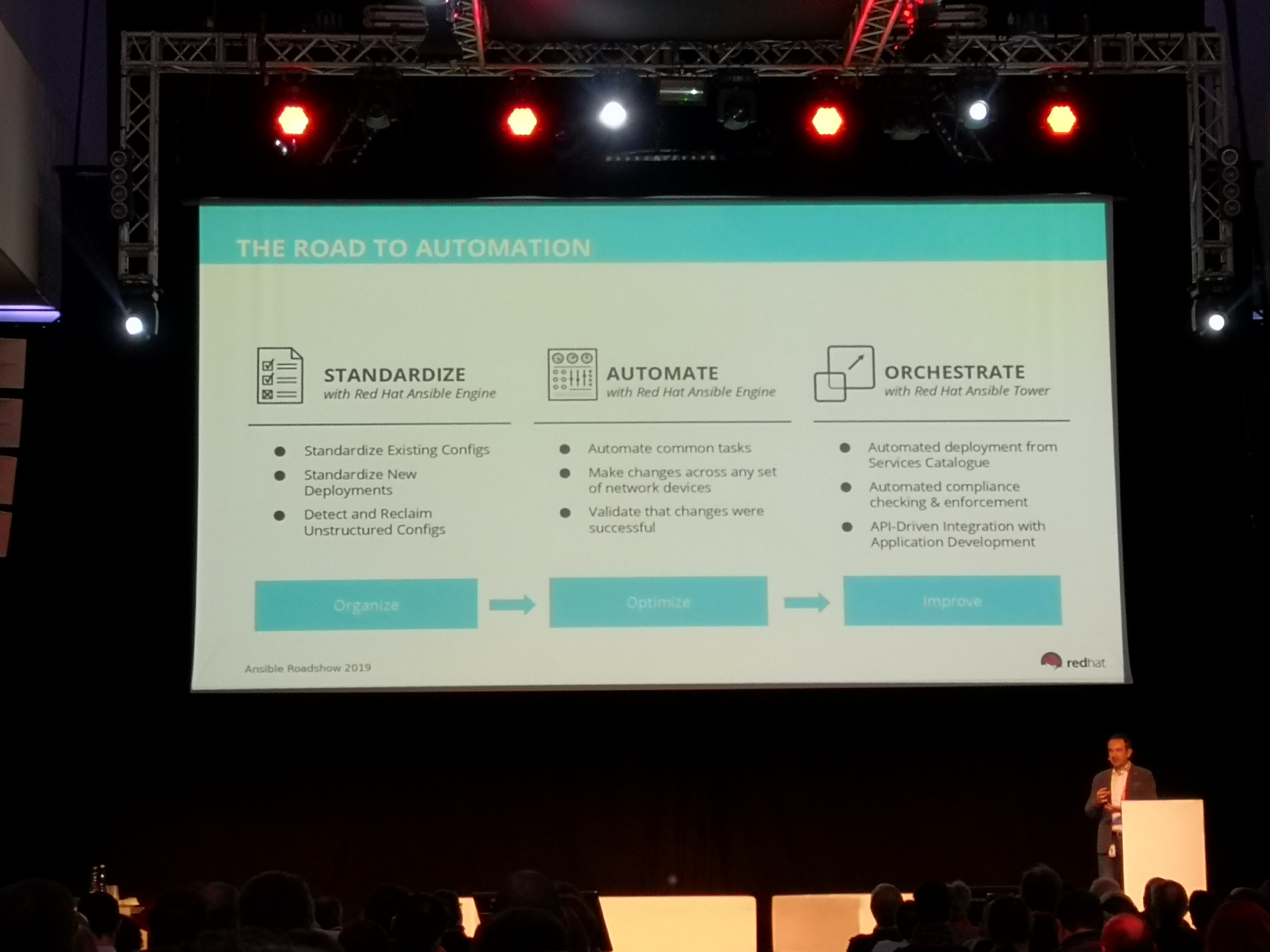

La sfida quindi è quella di cambiare il modo di operare e quindi rischiare e tendere all'infrastructure as a code perché la rete deve evolvere insieme all'infrastructure. e come possiamo svolgere questo cambiamento? Organizzando, ottimizzando ed aumentando le attività, in pratica:

Standardizzazione - - > organizzazione

Automatizzazione - - > ottimizzazione

Orchestrazione - - > aumento

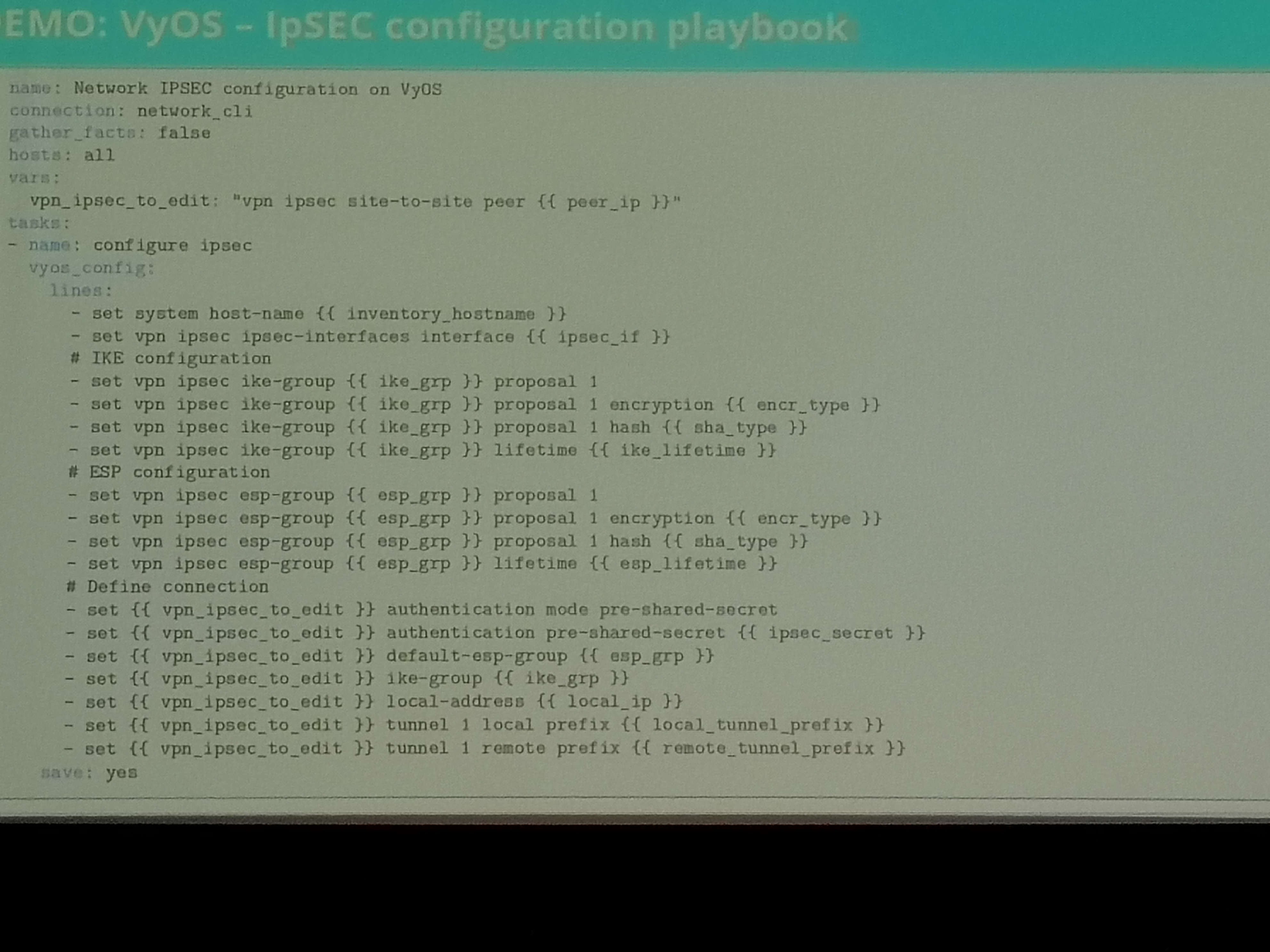

Come lavora Ansible network, attraverso l'integrazione con strumenti esterni tramite api Il codice python viene eseguito sul control node (local execution) e verranno lanciati i comandi da remoto pur non cambiando la sintassi dei playbook. Gli inventory invece sono un po' diversi dovendo definire all'interno la modalità di connessione ed il tipo di SO che troverò sull'apparato.

Alcuni use cases potrebbero essere

- analisi dei log

- Strumento di troubleshooting dove in un solo colpo può prendere tutte le configurazioni in essere per analizzarle

- Applicazione di un set di regole firewall. Quando configuro gli apparati ne faccio uno alla volta in questo caso posso farlo parallelamente.

- Possibilità di lavorare con infrastrutture di cloud ibrido applicando le impostazioni in funzione delle infrastrutture dove sono atterrato.

Sessione tecnica 3 - Ansible security

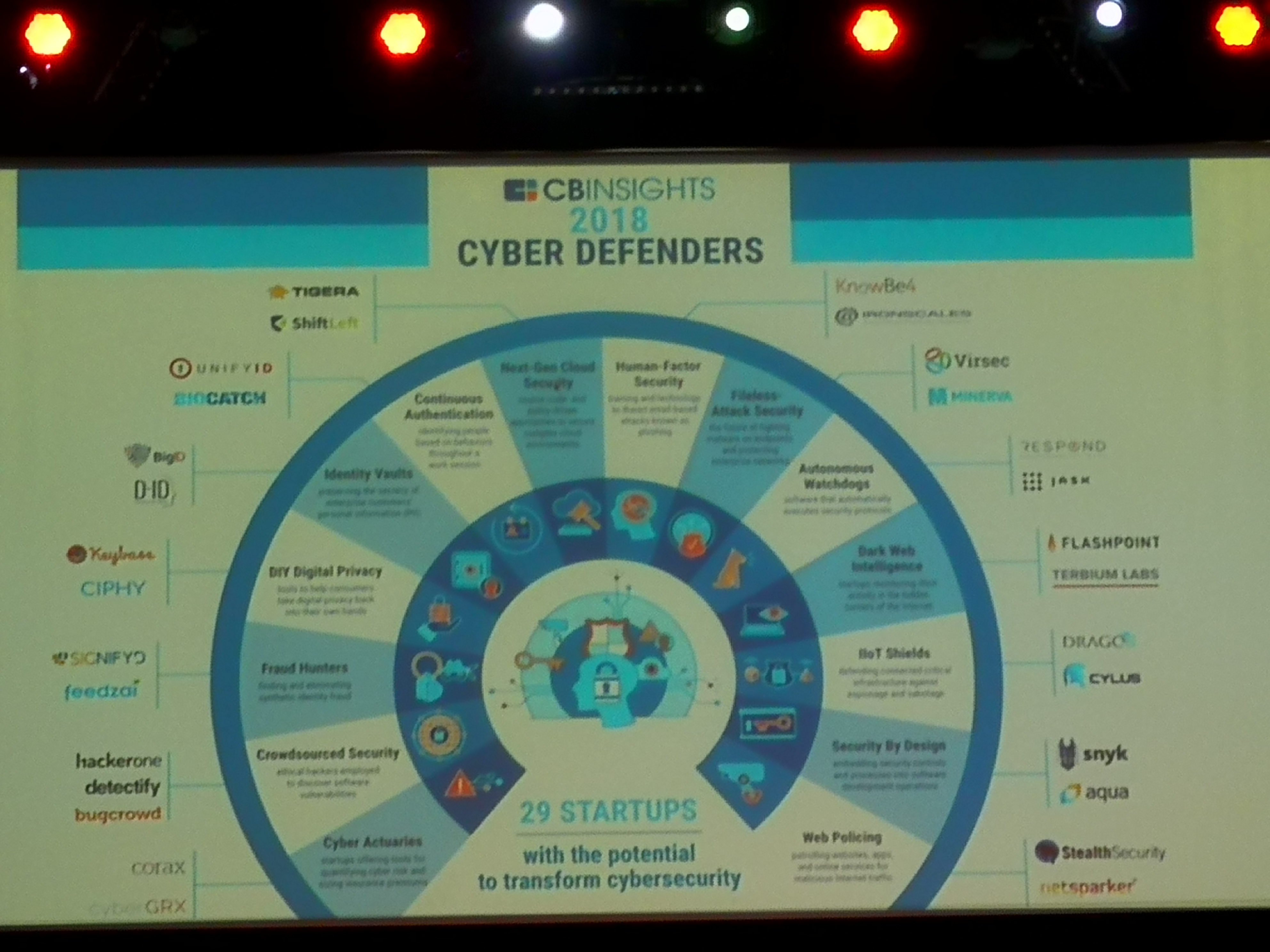

All'interno dei domini di sicurezza ci sono migliaia di soluzioni così come dimostra la slide di momentum In 20 anni sono state aggiunte le vm, i container. Etc etc aumentando la complessità in maniera esponenziale e quindi la sicurezza. Ci sono molti soldi investiti nella sicurezza, Gartner prevede una spesa di 100miliardi di dollari, eppure il problema è che solo il 5% degli alert riescono ad esaminati. Perché nn ci sono persone e tempo, infatti il tempo medio di risoluzione è aumentato del 57%. Nell'ultimo periodo un ostacolo sono state anche le componenti di agile devops e scrum "fail fast fix fast" ma questo tipo di agilità si scontra con il processo di analisi e remediation di sicurezza che rallenta.

Esiste quindi una mancanza endemica di risorse security Expert che possono lavorare sulle soluzioni. Perché esiste questa inefficienza nel modo attuale di gestire la sicurezza nell'it? Forse la mancanza di integrazione poiché molti standards non sono stati pensati per interagire uno con l'altro. Nel campo della sicurezza molte persone stanno cominciando a pensare che l'unico modo per fare fronte sarà sfruttare l'automazione e l'ia

La risposta a questo problema di integrazione potrebbe essere l'automazione che viene in aiuto alla SOAR ( Security Orchestration, Automation and Response ) che rappresenta un approccio al controllo e alla protezione dei sistemi aziendali che sta dimostrandosi un ottimo supporto per i team preposti alla salvaguardia del patrimonio informativo aziendale.

La definizione di SOAR esplicitata da Gartner è la seguente: “Le tecnologie SOAR sono quelle che consentono alle organizzazioni di raccogliere dati e segnalazioni relative alle minacce alla sicurezza attingendo da diverse fonti. L’analisi degli incidenti e il triage possono essere eseguiti utilizzando una combinazione di risorse umane e meccaniche che aiutano a definire, prioritizzare e guidare le attività di risposta agli incidenti secondo un flusso di lavoro standard”.

Molte società si stanno organizzando per seguire la SOAR ma tante si lamentano della complessità nella customizzazzione e della fragilità nell'esecuzione.

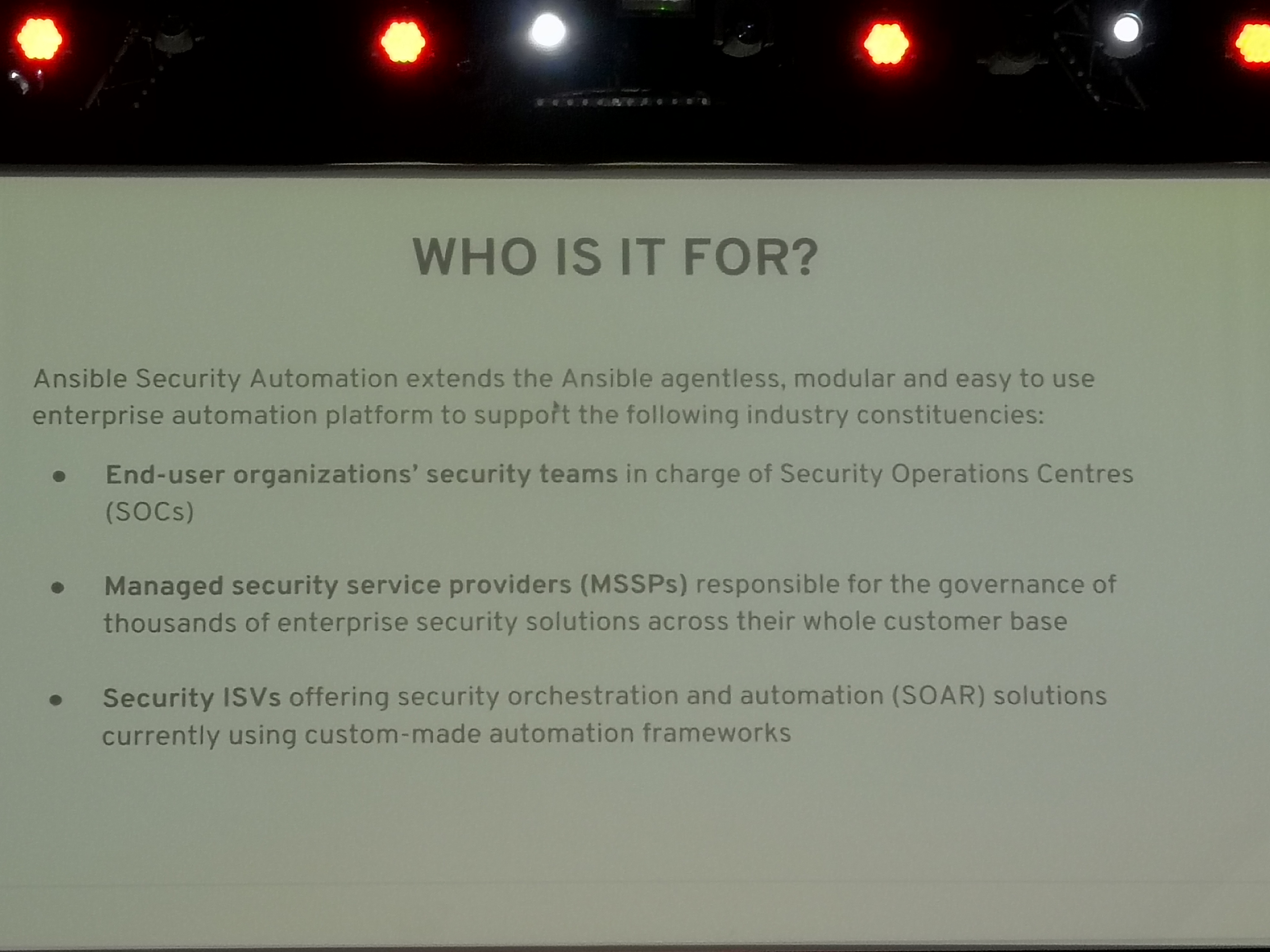

Ansible security automation è una splendida collezione per orchestrare eseguire, Seguire e cercare di risolvere una serie di casi d'uso dei security team analizzando log e vulnerabilità proponendo al tempo stesso la possibilità di eseguire remediation attraverso tool che li rendano più efficienti.