Azure Cloud - Reference Architecture Design

-

Denis Dal Molin

- 26 Feb, 2024

- 05 Mins read

Avviso: Molti dei nostri clienti hanno stipulato accordi di riservatezza che tutelano i loro marchi da scopi commerciali. Pertanto potresti incontrare diciture come “Nome Cliente Riservato” oppure vedrai riportato il settore del cliente invece del suo nome.

Introduzione

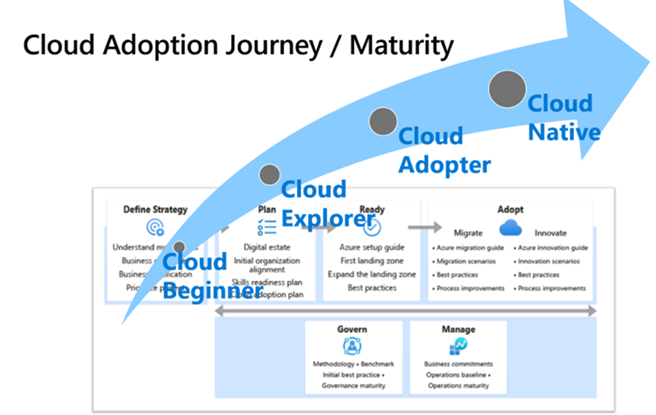

In un contesto di evoluzione digitale e di crescente importanza del cloud computing, [Nome Cliente Riservato] ha intrapreso un percorso verso l'adozione di tecnologie clout native con il fine di migliorare l'efficienza operativa, accrescere la flessibilità e potenziare la sicurezza.

L'approccio alla migrazione verso il cloud va guidato da una strategia olistica e ben strutturata. Prima di procedere l'organizzazione ha avviato un processo di valutazione interna approfondito delle proprie esigenze e dei requisiti di business. Questa fase preliminare ha permesso poi di identificare le priorità, eventuali vincoli e nuove opportunità.

Con l'obiettivo di supportare questa transizione, Sorint è stata incaricata per sviluppare una reference architecture che delineerà le best practices e le linee guida per l'implementazione e la gestione delle risorse in cloud. Attraverso l'adozione di queste pratiche e quanto proposto è possibile conseguire una transizione efficace verso il cloud, garantendo al contempo sicurezza, conformità e scalabilità delle risorse che si andranno a creare.

Il cliente

Il cliente è tra i nostri più stimati, il suo arduo obiettivo è quello di promuovere e finanziare la ricerca scientifica nel campo della cura e dello studio dei tumori portando avanti una missione ambiziosa che risale al 1965, quando l'idea stessa di condurre ricerche sul cancro era vista come una sfida audace, se non addirittura come una follia.

Obiettivo del cliente

Riconoscendo l'importanza di indirizzare correttamente la transizione verso un'infrastruttura ibrida che comprendesse il cloud Azure, è stato richiesto il nostro supporto per garantire l'implementazione delle migliori pratiche che aiutassero anche il mantenimento di un alto livello di sicurezza. Il nostro compito è stato quello di creare le fondamenta logiche e fisiche su cui sarebbero state basate le risorse del cliente nel cloud.

Questo ha incluso la progettazione e l'implementazione di un'architettura scalabile che potesse supportare le nuove esigenze, più precisamente in relazione agli applicativi CRM/ERP che integravano servizi come Azure Data Factory, Data Bricks e Dynamics.

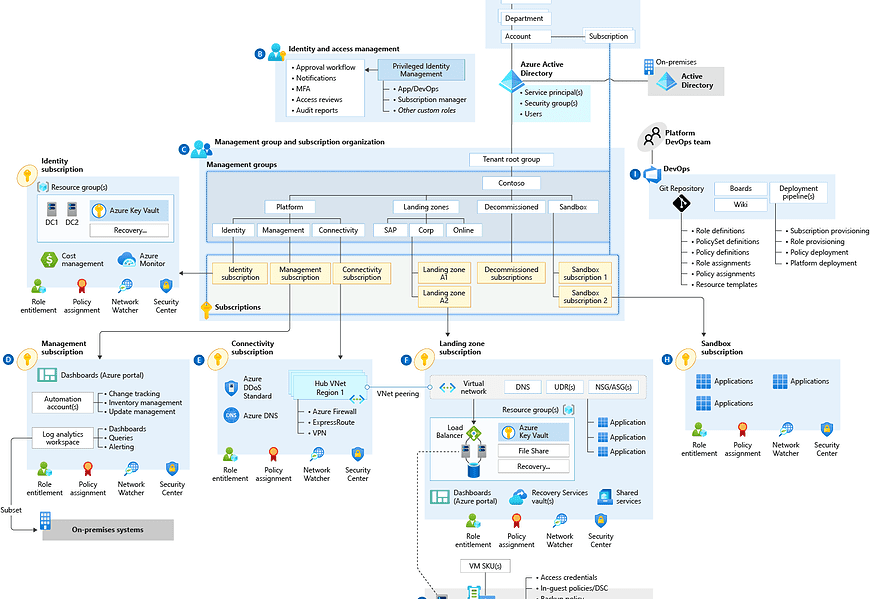

Seguendo le linee guida del modello Enterprise-Scale proposto nel Cloud Adoption Framework, dovevamo disegnare la topologia di rete e tutti i management groups con le relative landing zone. Questo approccio garantisce una struttura organizzativa chiara e gerarchica che migliora la governance e semplifica al tempo stesso le operazioni di gestione.

Concetti chiave

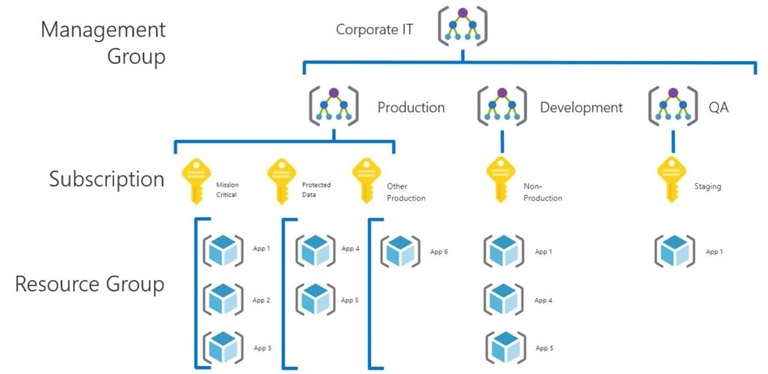

Management Groups

I Management Groups rappresentano una caratteristica fondamentale nell'arsenale di strumenti di gestione e governance offerti da Microsoft Azure. Si tratta di un'entità organizzativa che consente di aggregare risorse correlate in una gerarchia logica (basata su criteri logici, come ad esempio per reparti, team, progetti o ambienti) per semplificarne la gestione e l'applicazione di policy.

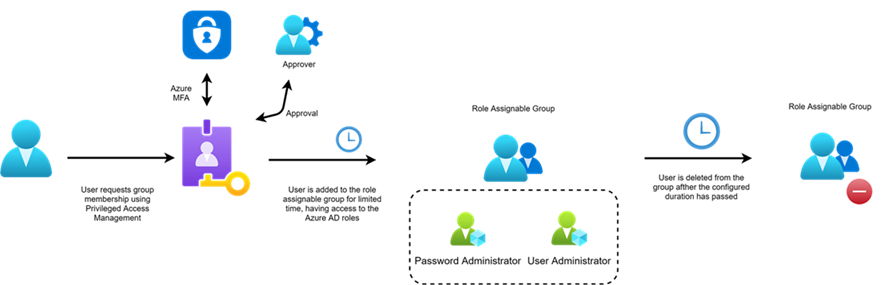

PIM e RBAC

RBAC (Role-Based Access Control) è un modello di controllo degli accessi che consente di definire in modo granulare le autorizzazioni per gli utenti, in base ai ruoli che ricoprono all'interno dell'organizzazione. In Azure, questo modello consente di assegnare ruoli specifici agli utenti o ai gruppi di utenti per consentire loro di eseguire azioni specifiche su risorse specifiche.

In Azure esistono ruoli predefiniti come Owner, Contributor e Reader, nonché ruoli personalizzati che possono essere definiti per adattarsi alle esigenze specifiche nel caso in cui sia richiesto un controllo ancora più granulare.

Privileged Identity Management (PIM) è una funzionalità aggiuntiva offerta che consente di gestire in modo sicuro e controllato gli accessi privilegiati. Gli amministratori possono assegnare ruoli privilegiati agli utenti solo per periodi di tempo limitati e solo quando necessario. Gli utenti che richiedono accessi privilegiati devono quindi richiedere l'assegnazione di tali ruoli attraverso un processo di approvazione, che può coinvolgere approvatori designati all'interno dell'organizzazione.

PIM registra tutte le attività di assegnazione e revoca di ruoli privilegiati, consentendo una tracciabilità completa e auditabile degli accessi.

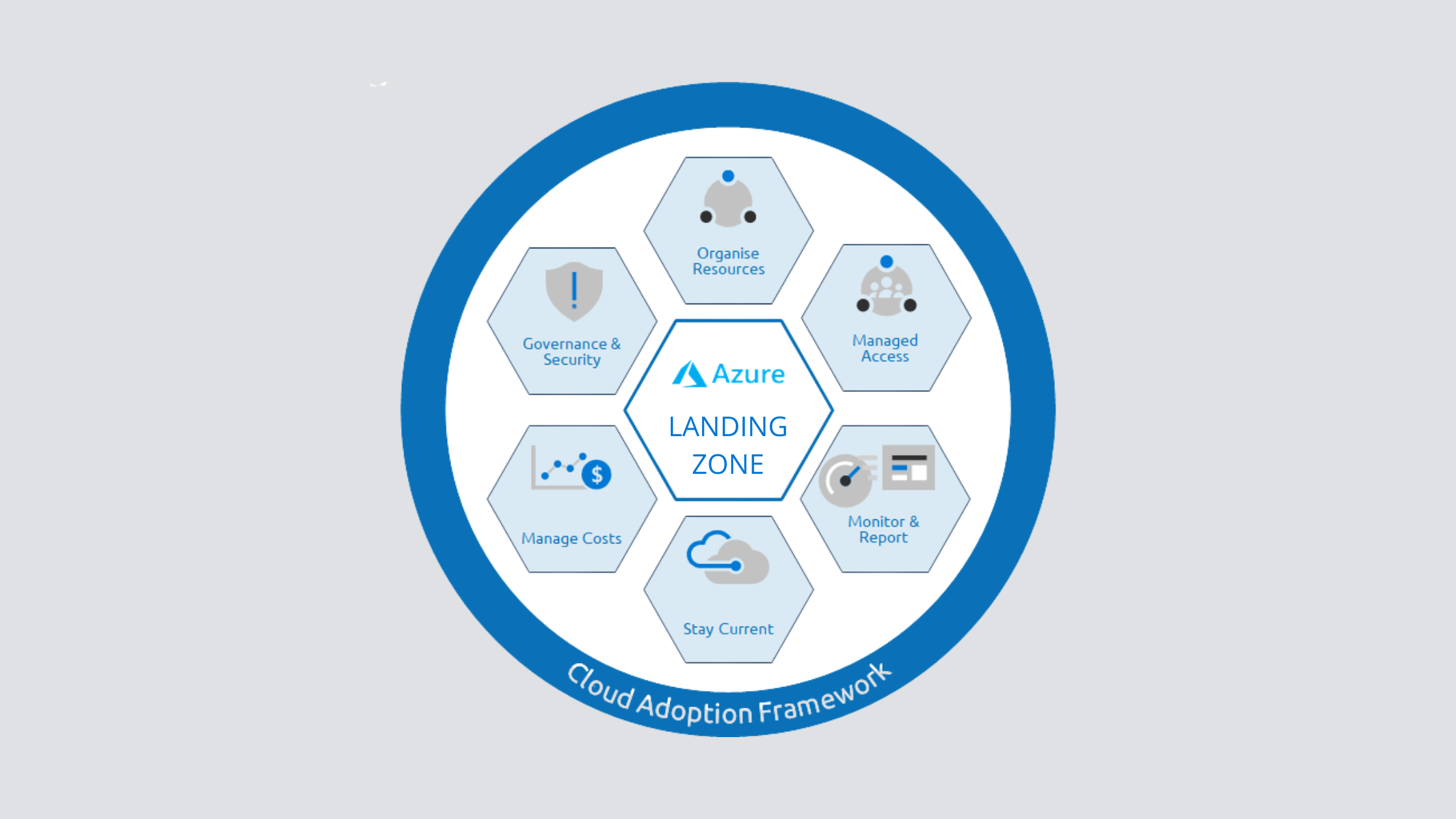

Landing Zone

La Landing Zone è un concetto importante nell'ambito della migrazione verso il cloud, si riferisce all'ambiente iniziale o a un punto di atterraggio in un ambiente cloud. È una componente dell'architettura progettata per essere il fondamento su cui si basano le risorse, l'insieme delle landing zone definisce l'intera infrastruttura cloud dell'organizzazione.

Durante la progettazione delle Landing Zone, verranno definiti diversi aspetti tra cui la topologia della rete, la struttura dell'identità e dell'accesso, le politiche di sicurezza e conformità. Saranno inoltre implementati meccanismi di automazione e orchestrazione per semplificare la distribuzione e la gestione delle risorse all'interno della Landing Zone.

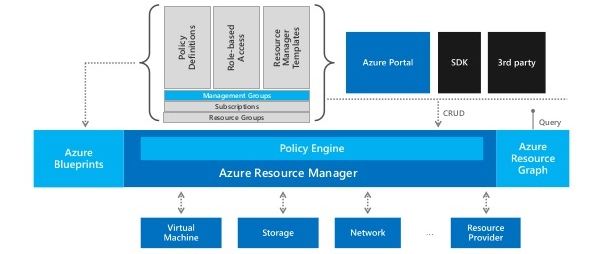

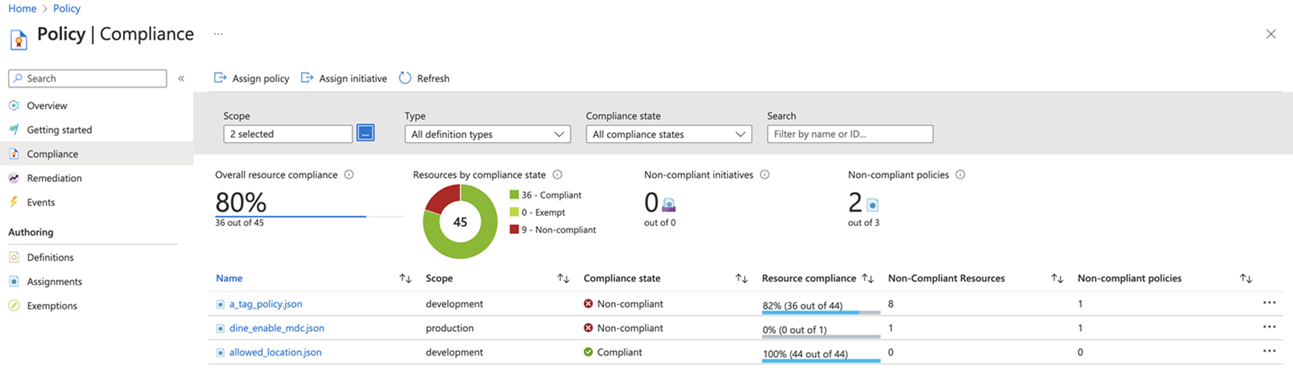

Azure Policy

Azure Policy è un servizio che consente di imporre regole e vincoli su risorse specifiche o sull'intero ambiente. Queste regole possono essere utilizzate per garantire la conformità agli standard aziendali, normativi e di sicurezza, nonché per garantire la coerenza e la governance delle risorse in Azure.

Tra le funzionalità vi è la capacità di definire, assegnare e applicare politiche a livello di management group, sottoscrizione, gruppo di risorse o risorsa individuale. Le policy possono essere create utilizzando modelli predefiniti o personalizzate per soddisfare esigenze specifiche.

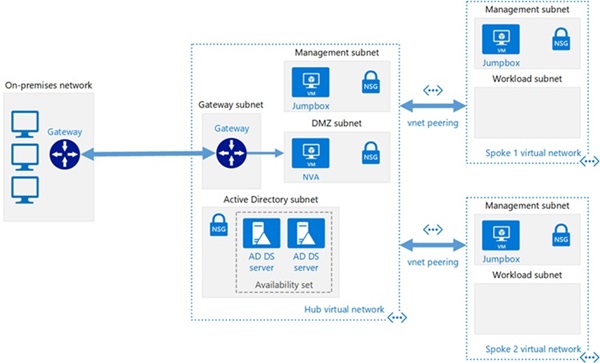

Network Hub & Spoke

La topologia di rete Hub and Spoke è un approccio architetturale comune utilizzato in ambienti cloud per organizzare e gestire la connettività tra le risorse distribuite. In questo modello, un hub centrale funge da punto di aggregazione per le comunicazioni tra le varie risorse, mentre le reti periferiche (spoke) sono connesse all'hub centrale per consentire il traffico tra di esse.

Nella pratica, l'hub può rappresentare il centro-stella dell'organizzazione, mentre le spoke possono essere reti dedicate a specifici reparti, team o progetti. Questa architettura consente di semplificare la rete, centralizzando le funzionalità di controllo e monitoraggio nell'hub centrale e consentendo una distribuzione segmentata e più efficiente delle risorse e del relativo traffico di rete.

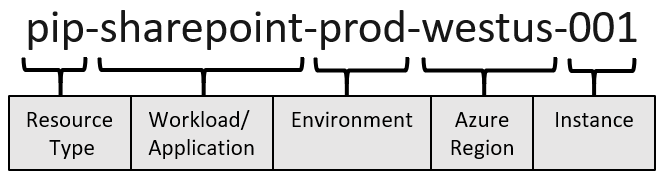

Naming convention

È importante sottolineare che nel contesto del cloud, rinominare le risorse non è sempre un'operazione semplice e diretta come in un ambiente tradizionale. Spesso, cambiare il nome di una risorsa può richiedere la sua ricreazione, con tutte le conseguenti complicazioni e interruzioni del servizio che ne derivano.

Pertanto, una Naming Convention ben definita e applicata uniformemente assume un'importanza ancora maggiore, poiché consente di organizzare le risorse in modo coerente fin dall'inizio, riducendo al minimo la necessità di modifiche di questo tipo e facilitando la navigazione e la comprensione degli ambienti.

Soluzione implementata

Durante il processo di implementazione e configurazione delle landing zone, abbiamo fatto uso del Platform landing zone accelerator di Microsoft con il template Enterprise-Scale (la stessa cosa si poteva fare con Terraform). Questo ha fornito una solida base di partenza, consentendo la personalizzazione di alcune opzioni in base alle esigenze specifiche del cliente. Si è adottato un approccio multi-subscription per ottimizzare la gestione dei costi e garantire una miglior separazione tra gli ambienti (non produttivi e produttivi), nonché per gestire in modo efficace identità, rete e altre tipologie di risorse/ambienti (sandbox, laboratori, etc..).

In seguito, abbiamo esaminato attentamente le Azure Policy predefinite e apportato alcune personalizzazioni per soddisfare i requisiti di sicurezza e conformità. Abbiamo inoltre definito e adottato una Naming Convention standardizzata.

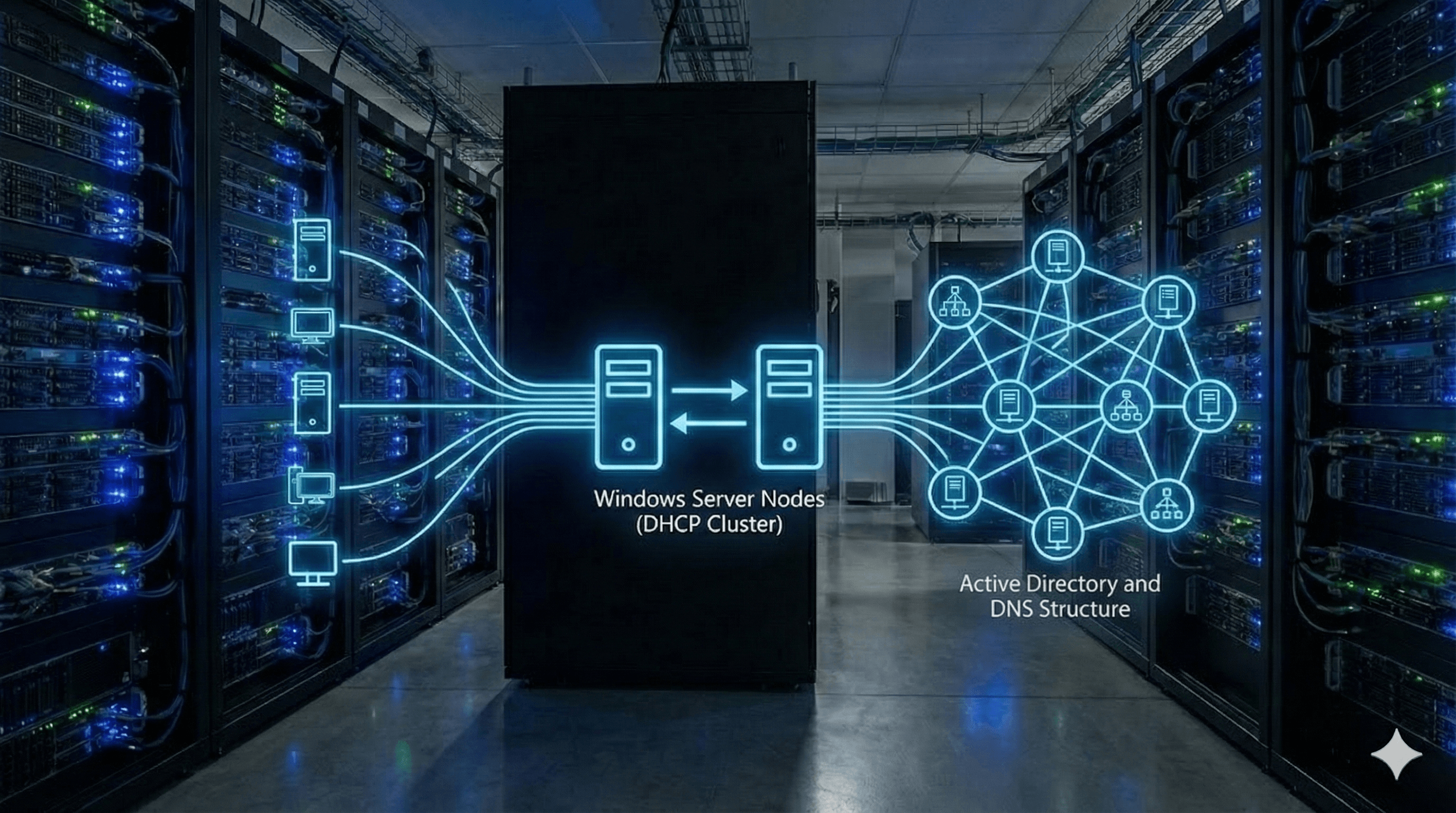

Per quanto riguarda l'infrastruttura di rete, si è progettato uno schema di indirizzamento IP e relativo subnetting per gestire correttamente il networking. Sono stati creati anche due domain controller Windows Server Core dedicati al site AD per la region West Europe in Azure. Durante la preparazione del networking abbiamo incluso un VPN Gateway nella rete Hub per stabilire una connessione tra l'ambiente cloud e la sede on-premises.

Si è predisposto il Privileged Identity Management (PIM) per operare secondo il principio del privilegio minimo, garantendo che l'accesso alle risorse critiche sia rigorosamente controllato e limitato solo ai casi necessari.

È stato fornito un documento tecnico dettagliato al cliente che non solo riassume tutte le configurazioni e le personalizzazioni effettuate durante l'implementazione, ma fornisce anche indicazioni su come distribuire efficacemente le risorse future nel cloud.

Riferimenti

- https://learn.microsoft.com/en-us/azure/cloud-adoption-framework/

- https://learn.microsoft.com/en-us/azure/cloud-adoption-framework/ready/landing-zone/design-area/resource-org-management-groups

- https://learn.microsoft.com/en-us/azure/cloud-adoption-framework/ready/landing-zone

- https://learn.microsoft.com/en-us/azure/architecture/networking/architecture/hub-spoke

- https://learn.microsoft.com/en-us/azure/cloud-adoption-framework/ready/azure-best-practices/resource-naming