Primeros pasos con Nessus

-

Lidia Katarzyna Stefanska Tabor

- 30 Jul, 2021

- 04 Mins read

¿Qué es Nessus?

Nessus es un programa de escaneo de vulnerabilidades en diversos sistemas operativos. Consiste en un demonio o diablo, nessusd, que realiza el escaneo en el sistema objetivo, y nessus, el cliente que muestra el avance e informa sobre el estado de los escaneos.

Instalación de Nessus

Comenzaremos yendo a Tenable, página oficial

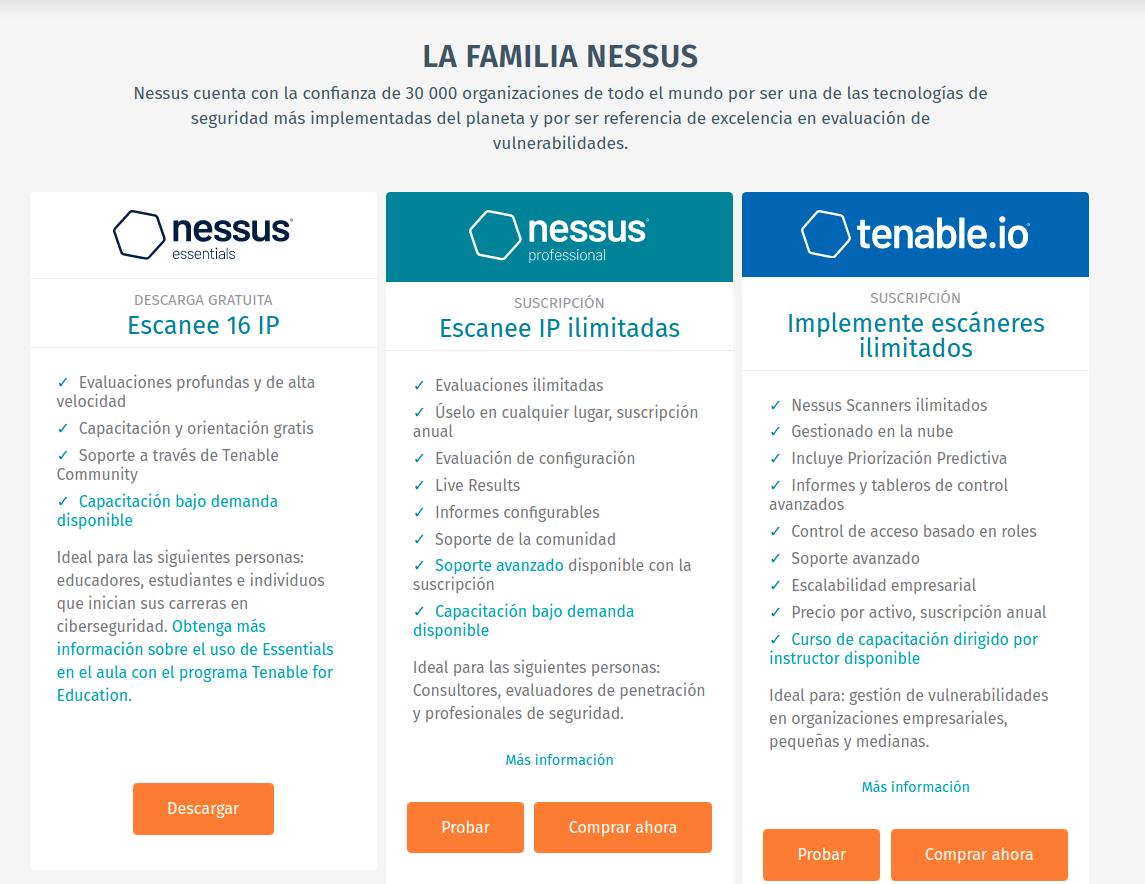

Podremos elegir la primera opción de descargarnos "Nessus Essentials" que tiene ciertas limitaciones o probar durante 7 días la versión "Nessus Professional"

En mi caso elijo la versión "Nessus Professional"

A continuación rellenamos el cuestionario con nuestros datos y posteriormente nos llegará un correo de Nessus con el cual activaremos nuestra cuenta.

En el caso de descargar la versión "Nessus Essentials" en el correo tendremos la clave trial y el enlace de descarga. El cual es el mismo para todas las versiones.

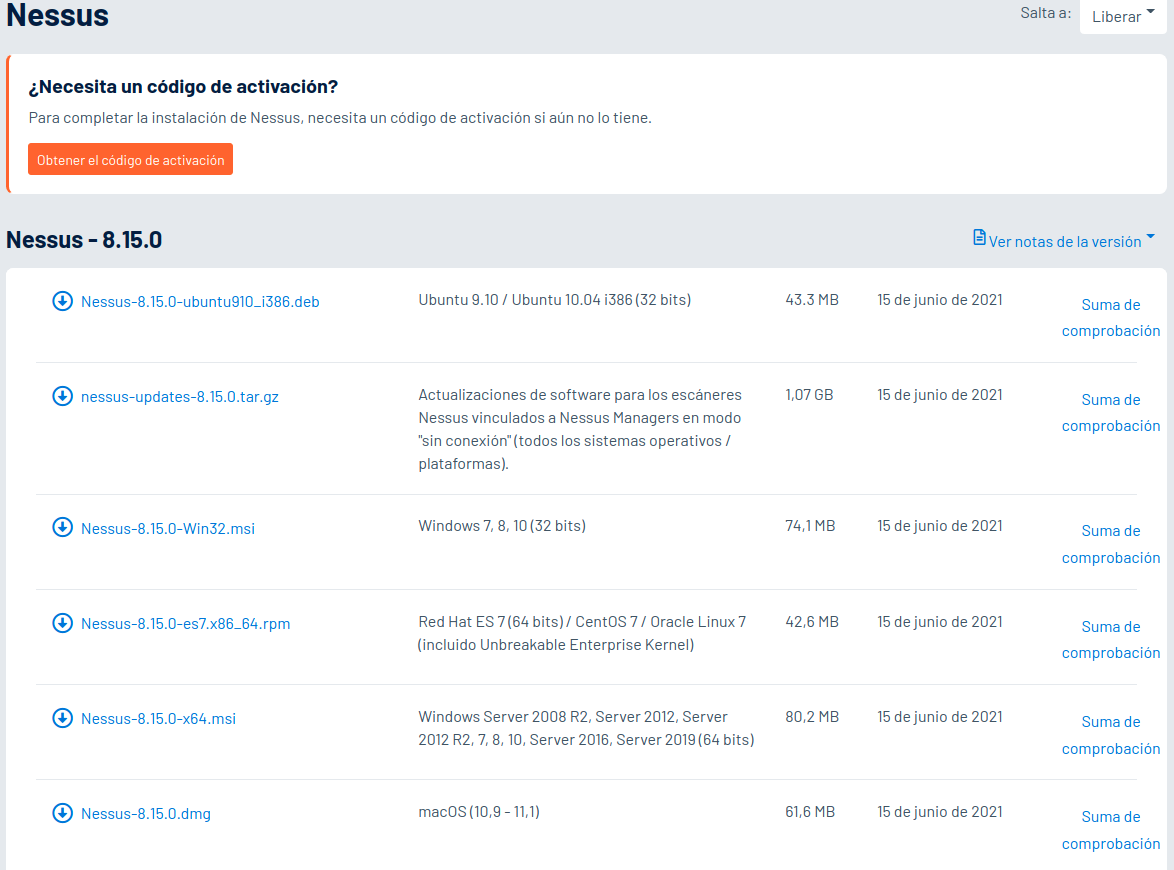

Elegimos nuestro paquete en función del SO que tenemos.

Para que cualquier persona pueda continuar facilito el siguiente enlace, Pasos de instalación de Nessus, página oficial. En el cuál se podrá ver el método de instalación según el SO y consultar cualquier duda con respecto a Nessus.

Al tener un Ubuntu, yo seguiré los pasos de la instalación de Debian:

Una vez descargado el paquete correspondiente a nuestro SO, en la terminal utilizaremos el comando dpkg para instalar el paquete.

sudo dpkg -i Nessus-8.14.0-ubuntu1110_amd64.deb

Al final de la ejecución del comando, en las dos últimas líneas nos indicará que si introducimos el comando que nos sugiere, arrancaremos el demonio de Nessus haciendo así que empiece a funcionar.

/bin/systemctl start nessusd.service

En la última línea lo que nos indica es la URL que debemos introducir en nuestro navegador para acceder a Nessus e instalarlo. Ejemplo: > https://localhost:8834/#/

Una vez accedemos a la URL nos indicará que el sitio no es seguro pero si continuamos nos dará a elegir qué versión de Nessus queremos, el código trial y para finalizar nos pedirá que iniciemos sesión con la cuenta de Nessus con la que nos hemos registrado al principio. Después comenzará la instalación de plugings y dependencias, que tardará un rato.

Primer escaneo en Nessus

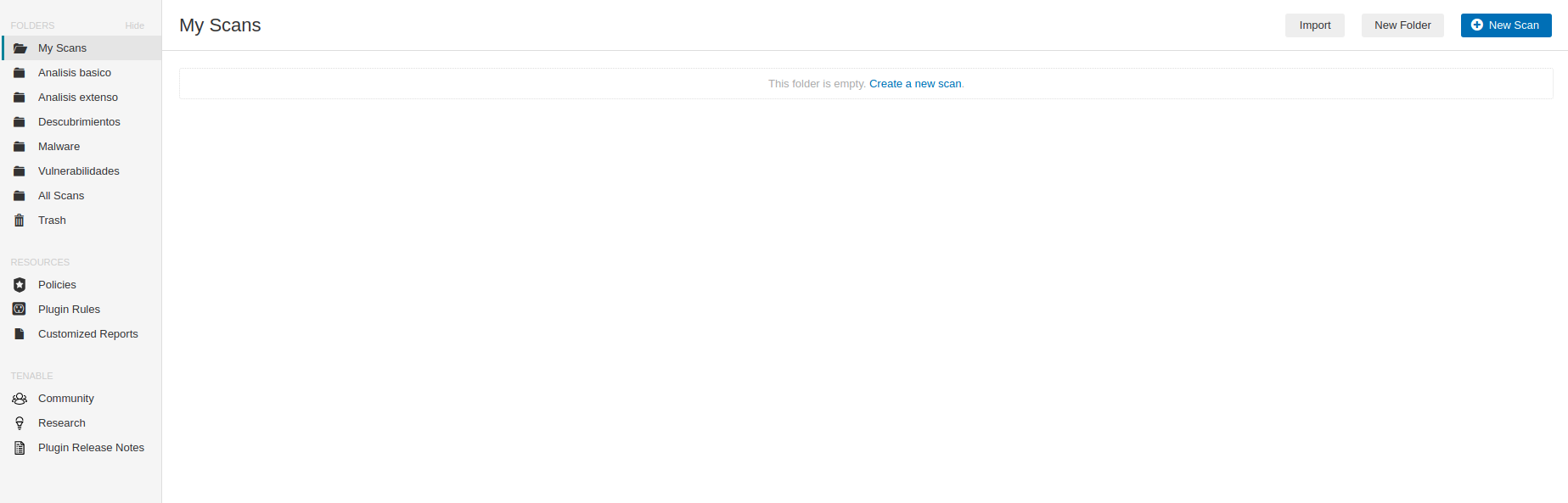

Al iniciar por primera vez en Nessus veremos la página principal donde podemos crear carpetas estructuradas y ver los escaneos realizados. En mi caso aparecen más carpetas de las que vienen por defecto ya que he realizado pruebas previas.

Para realizar nuestro primer escaneo pulsaremos en el botón "New Scan" que veremos a la derecha de la parte superior.

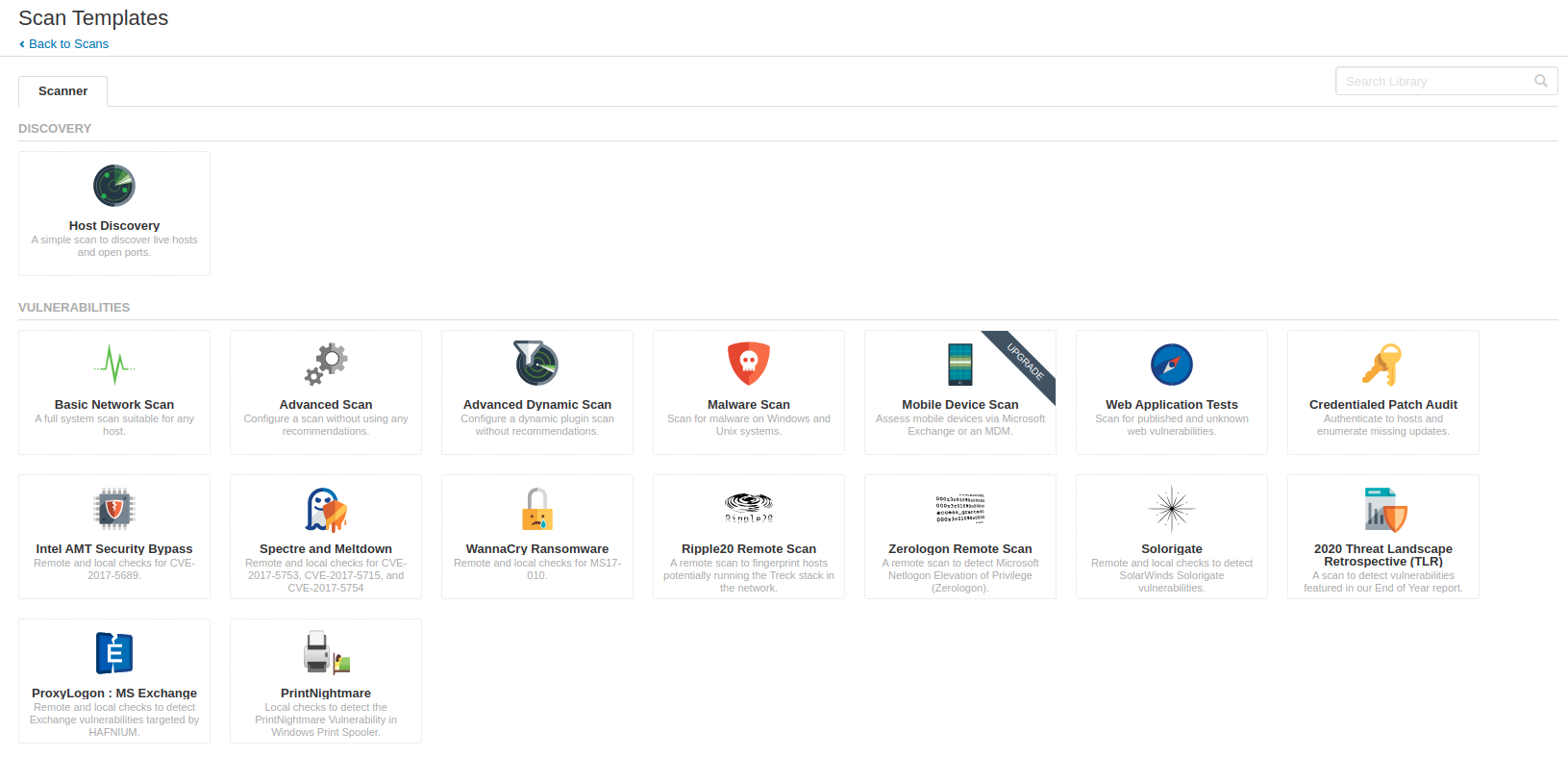

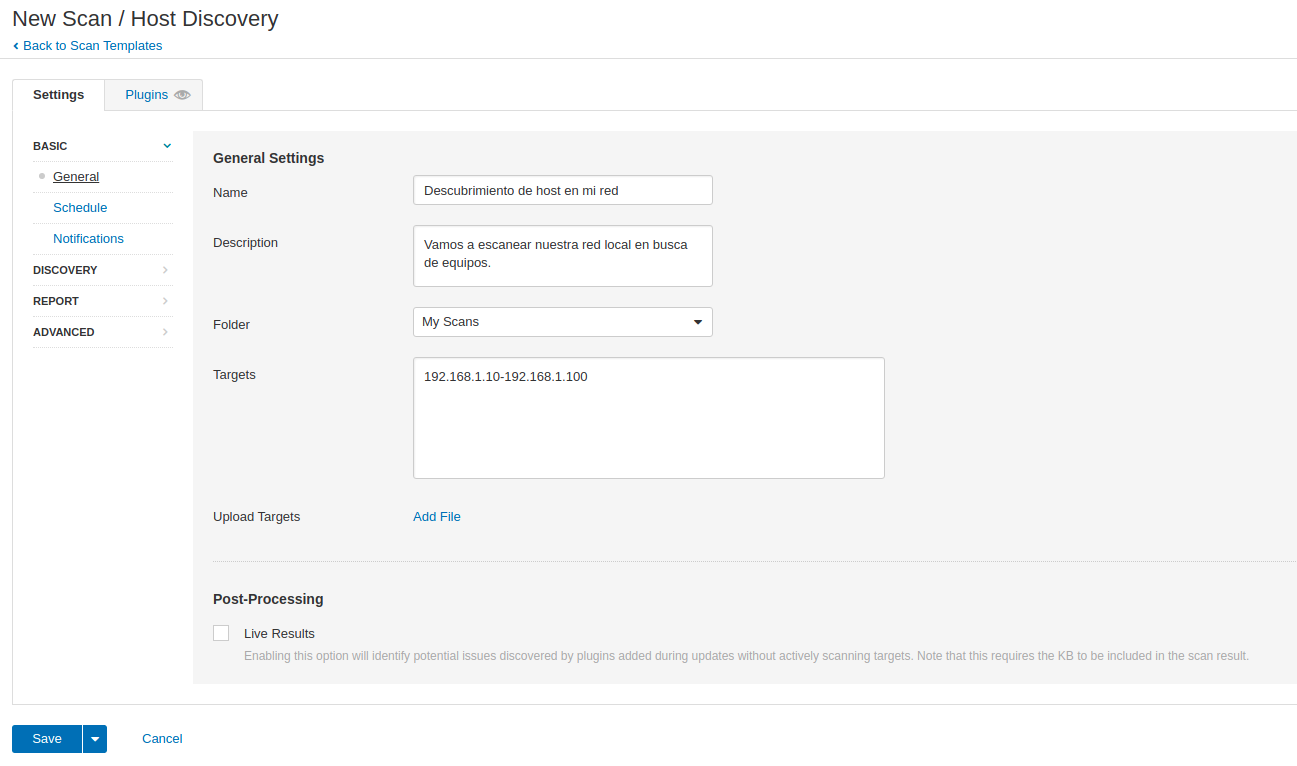

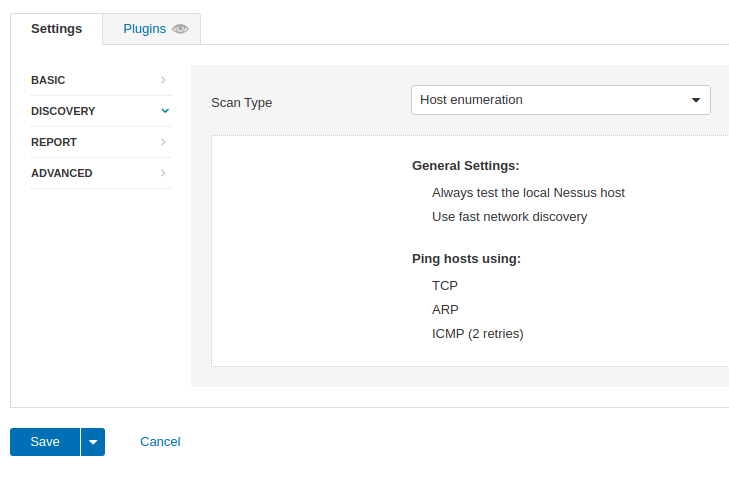

Comenzaremos realizando un escaneo de host de nuestra red local "host discovery".

En las opciones que tenemos de menú indicaremos el nombre que identifique a este escaneo, una descripción, podemos elegir en qué carpeta guardar el escaneo y por último en este apartado, introducir la IP, IP's o rango de IP's.

Podemos programar cuando lanzar es escaneo si queremos

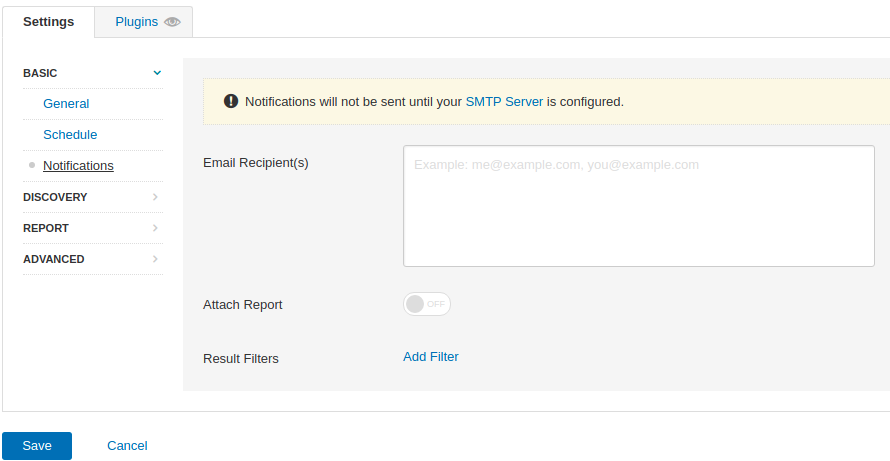

Podemos indicar también un aviso al finalizar y que nos lo envíe por correo.

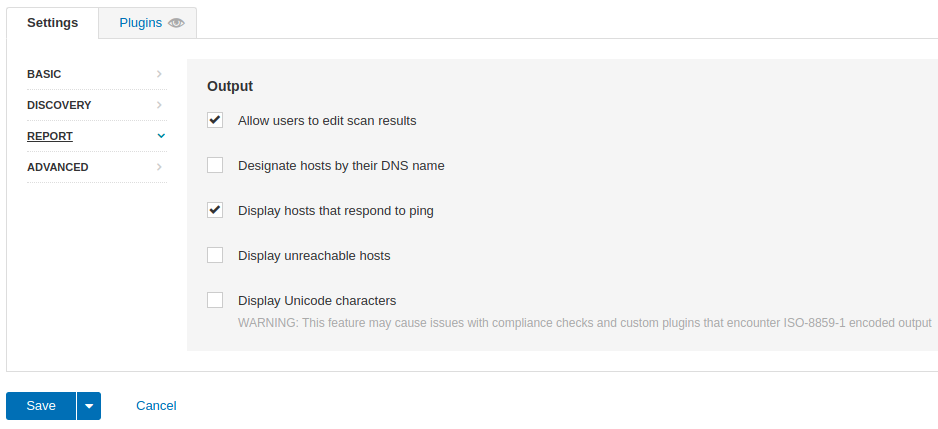

Como queremos que nos muestre el resultado.

Los tipos de salida.

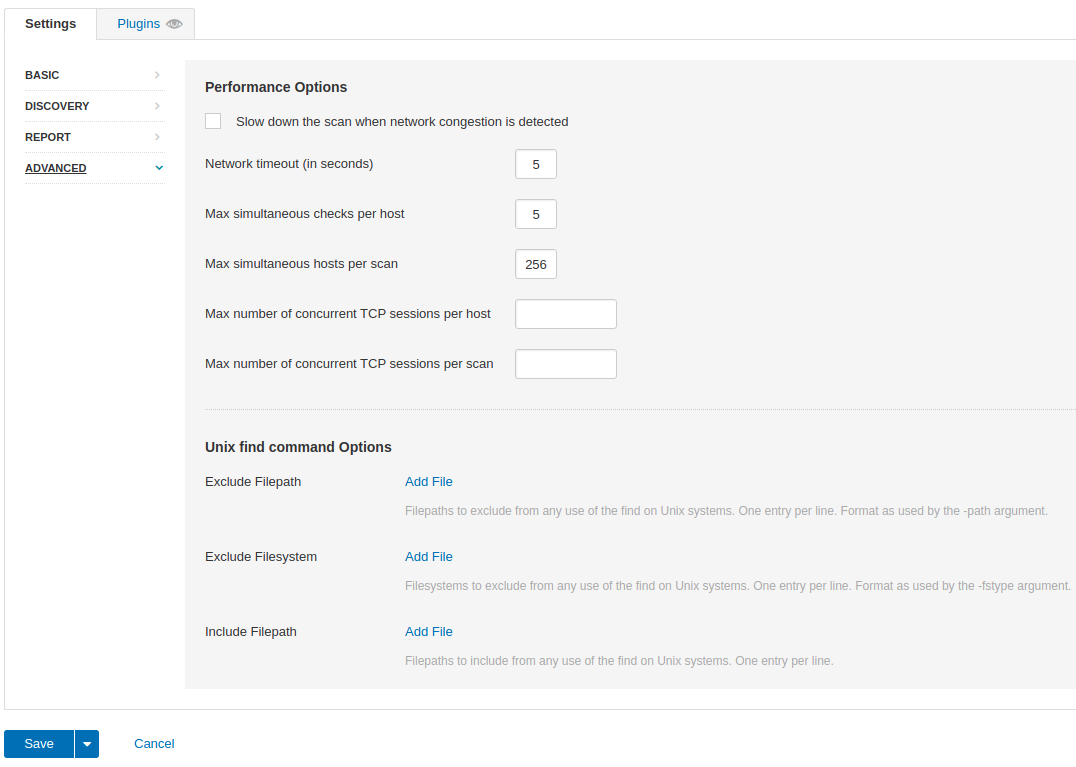

Realizar ajustes más avanzados.

Una vez hemos configurado como queremos nuestro escaneo, procedemos a lanzarlo.

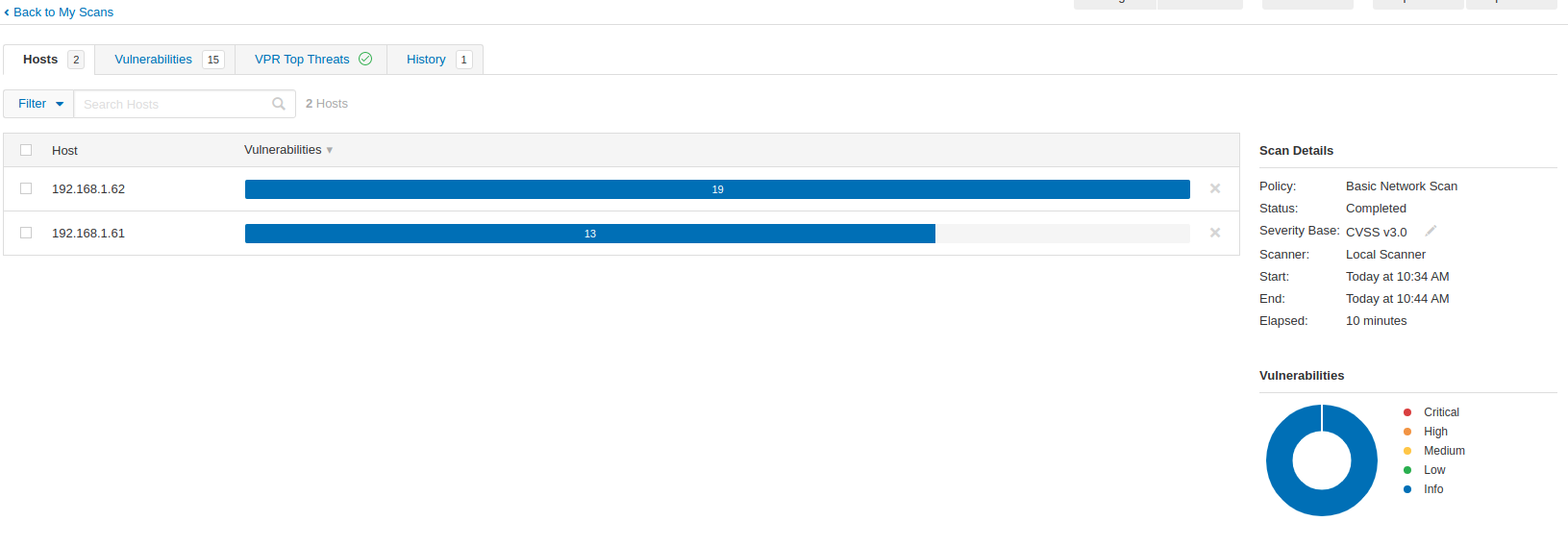

Cuando finalice hacemos clic sobre el nombre del escaneo y dentro veremos el resultado, los equipos que tenemos en nuestra red, nombre, vulnerabilidades, etc...

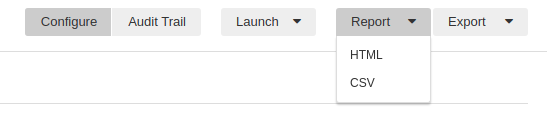

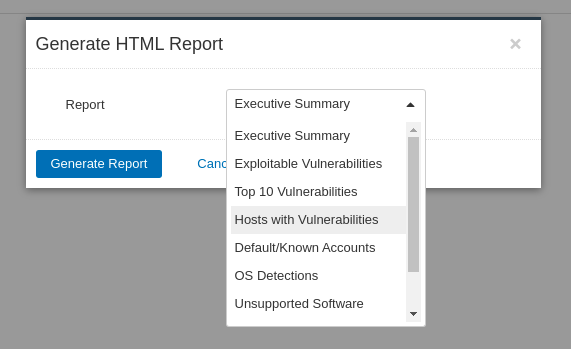

Si queremos sacar un informe, lo podemos hacer en HTML o CSV. Si pulsamos en "Report" a la derecha en la parte superior.

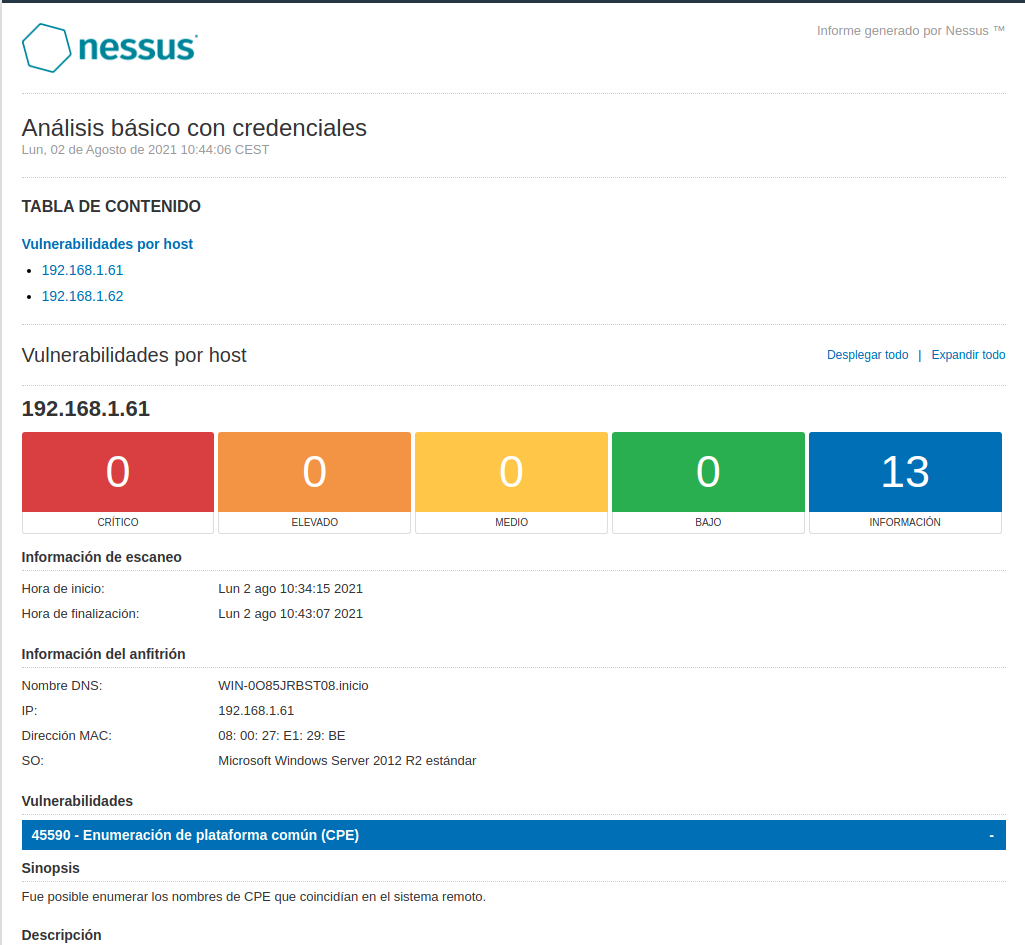

Indicamos qué queremos que muestre el informe según nuestra necesidad y posteriormente podremos visualizar el reporte generado.

Escaneo básico

Para realizar cualquier tipo de análisis o escaneo deberemos seguir los mismos pasos que en el apartado anterior, nos encontraremos con pequeños cambios a la hora de ajustar las necesidades del escaneo según el tipo que sea.

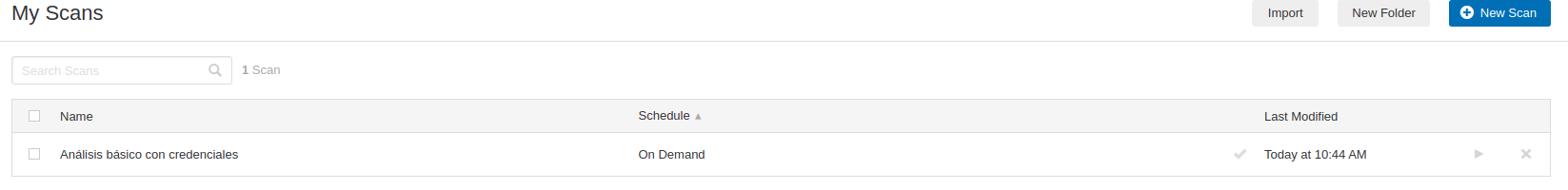

A continuación vamos a realizar un análisis básico de los dos equipos para visualizar las vunerabilidades.

Los pasos a seguir son:

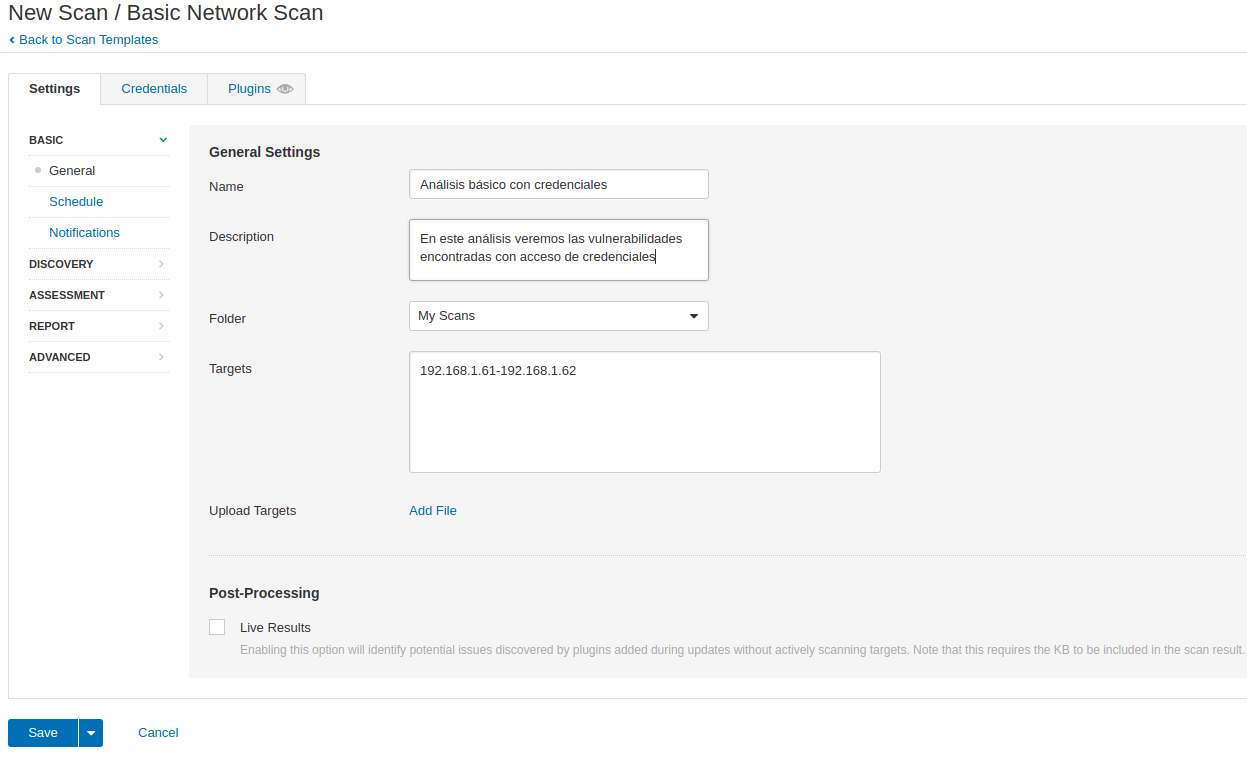

- Pulsamos en "New scan".

- Seleccionamos "Basic network scan".

- Rellenamos los campos mínimos requeridos.

- Rellenamos los campos que sean necesarios según nuestro critero para el resultado del análisis.

- Lazamos el análisis.

- Generamos el reporte en HTML o CSV.

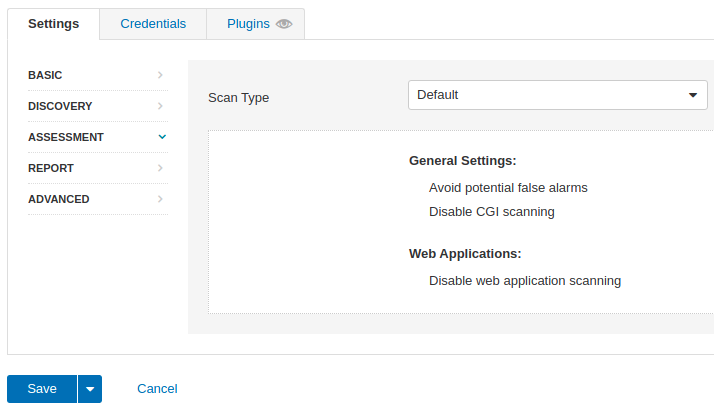

Podemos ver que tenemos más opciones en la configuración del escaneo de este análisis.

Vamos a ver las opciones que no estaban en el apartado anterior.

Tenemos el apartado de "evaluación", el cual nos permite personalizar o seleccionar la mejor opción con respecto a lo que queremos que busque en el escaneo.

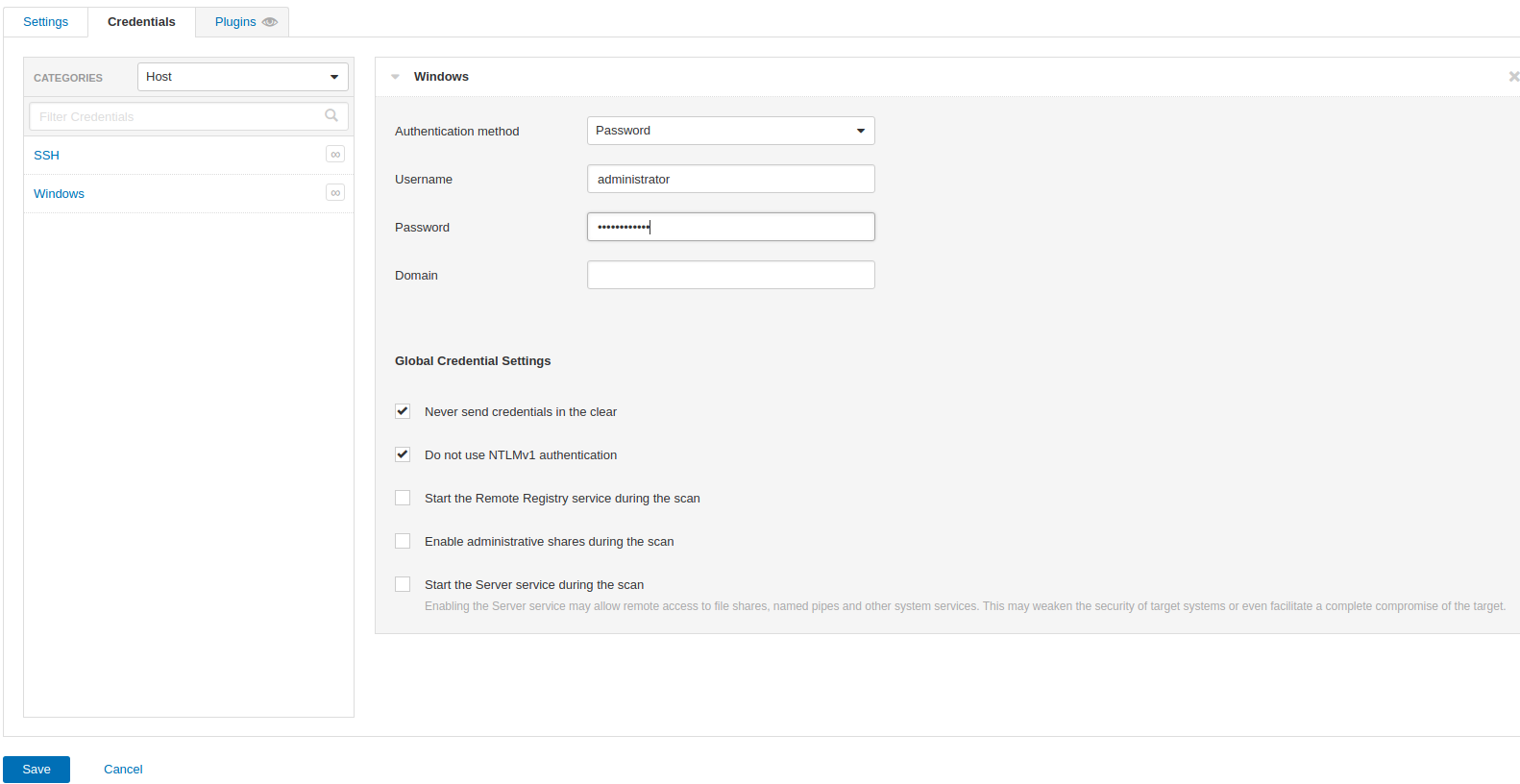

Entre los ajustes y los plugins podemos ver que ahora tenemos el apartado "Credenciales" las cuales podemos introducir a prefencia nuestra por SSH, autenticación de Windows o cualquier otro SO en caso de detectarlo.

Podemos introducir tantas credenciales como queramos por si queremos realizar una prueba con usuarios a distinto nivel de privilegios.

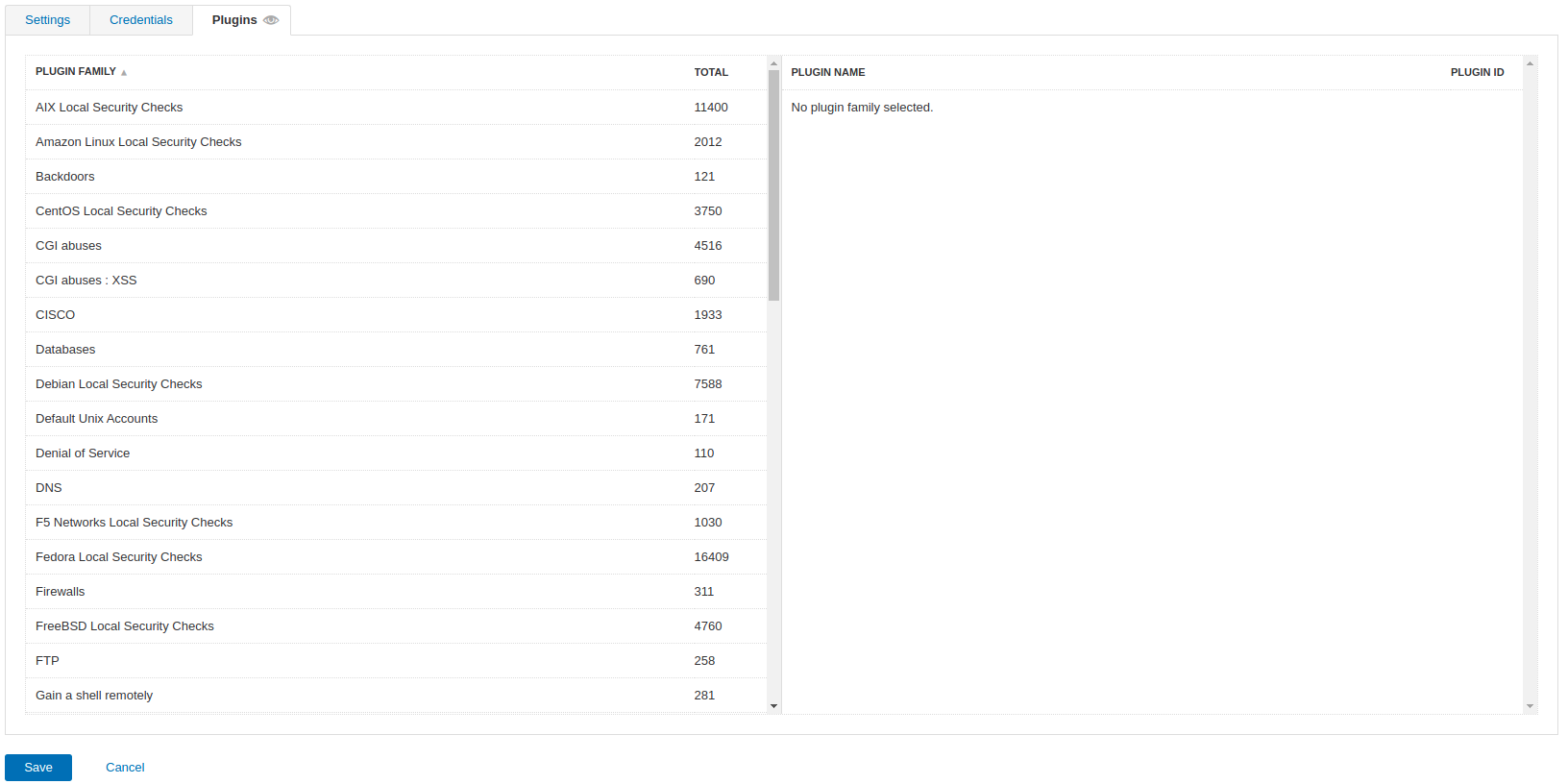

Los plugins nos sirven para facilitar y acortar el tiempo de escaneo ya que si sabemos que el SO operativo que vamos a analizar es CentOS podemos añadir el plugin correspondiente y analizar vulnerabilidades concretas que se dan en dicho SO.

Para finalizar, como en el apartado anterior, lanzaremos el escaneo y una vez finalizado podemos ver el informe generado.

Otros usos

Podemos continuar realizando escaneos de otros tipos que tenemos disponibles siguiendo los mismos ya que el procedimiento es igual, solo puede cambiar el tipo de configuración que queremos realizar a criterio nuestro.