Windows Server & VPN SSL - MFA with Azure AD

-

Denis Dal Molin

- 17 Feb, 2024

- 03 Mins read

Introduzione

Nel panorama digitale odierno, dove le minacce informatiche sono sempre più presenti e le violazioni dei dati rappresentano un rischio costante, proteggere le informazioni sensibili è diventato fondamentale per le organizzazioni di tutte le dimensioni.

In un contesto di gestione dell'infrastruttura, i privilegi amministrativi conferiscono un alto livello di autorità. Di conseguenza, gli account con tali autorizzazioni sono spesso presi di mira dagli attaccanti, che cercano di sfruttarli per ottenere accesso non autorizzato all'ambiente IT.

L'implementazione della Multi Factor Authentication per gli accessi remoti ai server aggiunge un livello di sicurezza che va oltre la semplice autenticazione basata su username e password. Inoltre, estendendo l'integrazione agli accessi tramite SSL VPN, l'azienda può garantire che anche gli utenti fuori sede siano soggetti allo stesso standard di sicurezza.

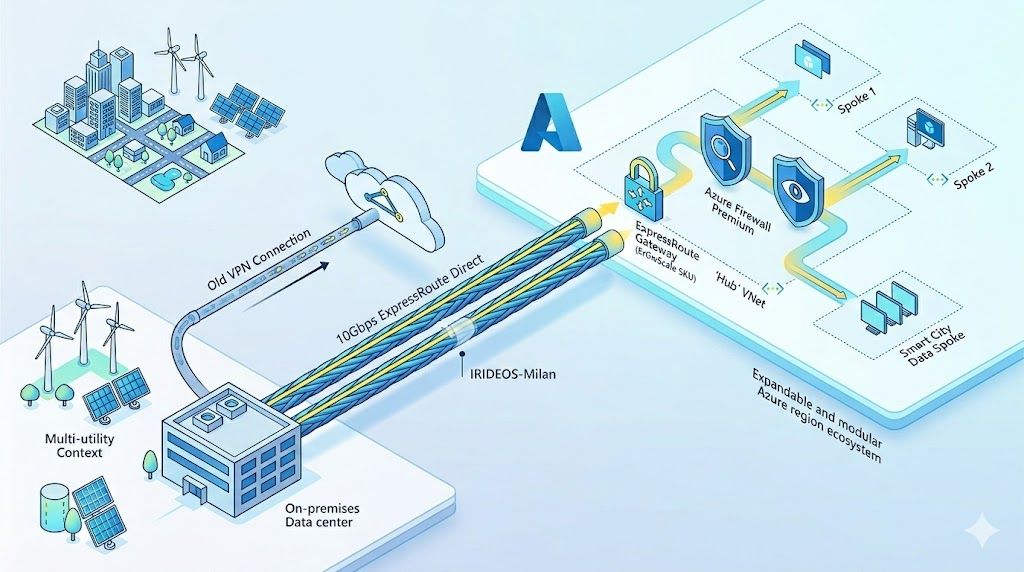

Il cliente

Il nostro cliente, un importante distributore farmaceutico italiano, rappresenta una figura di spicco nel panorama dell'industria farmaceutica nazionale. La sua rete di distribuzione capillare e efficiente assicura che le farmacie di ogni regione possano avere accesso tempestivo ai medicinali di cui hanno bisogno per garantire la salute e il benessere della comunità.

Inoltre, l'impegno si riflette anche nelle sue pratiche aziendali e nei rigorosi standard di qualità e sicurezza che adotta. Fin dal 2003, l'azienda ha ottenuto la prima certificazione del proprio Sistema di Qualità secondo lo standard UNI EN ISO 9001:2000, dimostrando un impegno incessante verso la qualità e la conformità alle normative internazionali.

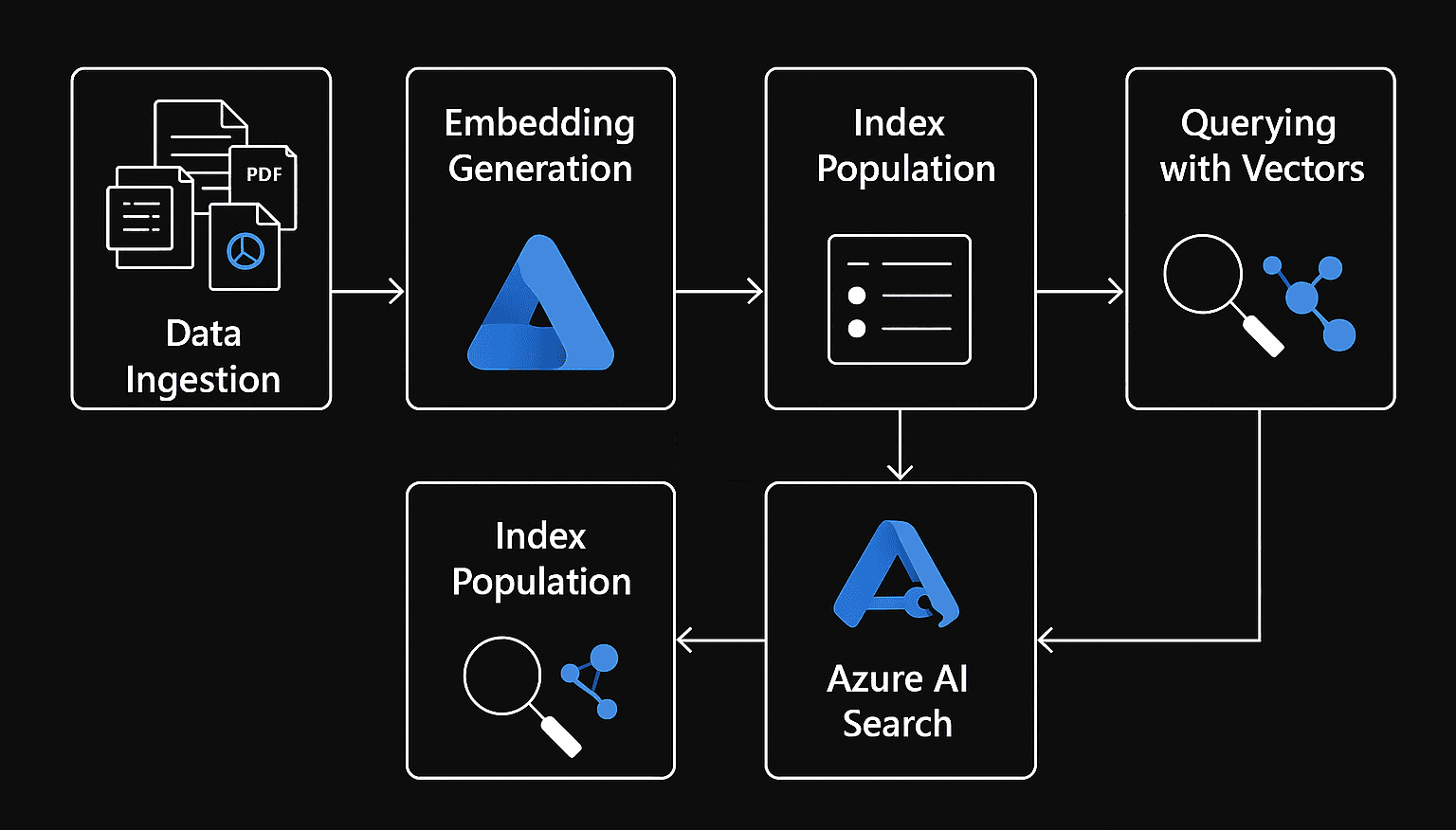

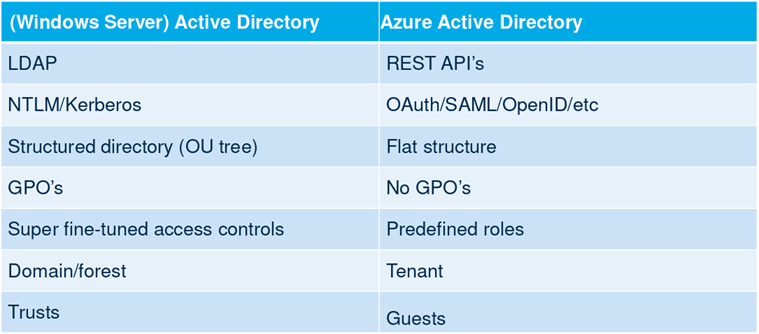

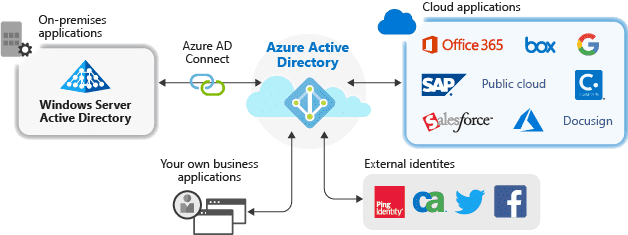

IdP Azure AD / Entra ID

Azure Active Directory (chiamato ora Entra ID) è un servizio di gestione delle identità basato su cloud offerto da Microsoft. Funge da identity provider, consentendo alle organizzazioni di gestire in modo centralizzato l'accesso degli utenti e le identità alle risorse e alle applicazioni, sia nel cloud che on-premises (grazie alla possibilità di sincronizzazione delle utenze di un ambiente Active Directory).

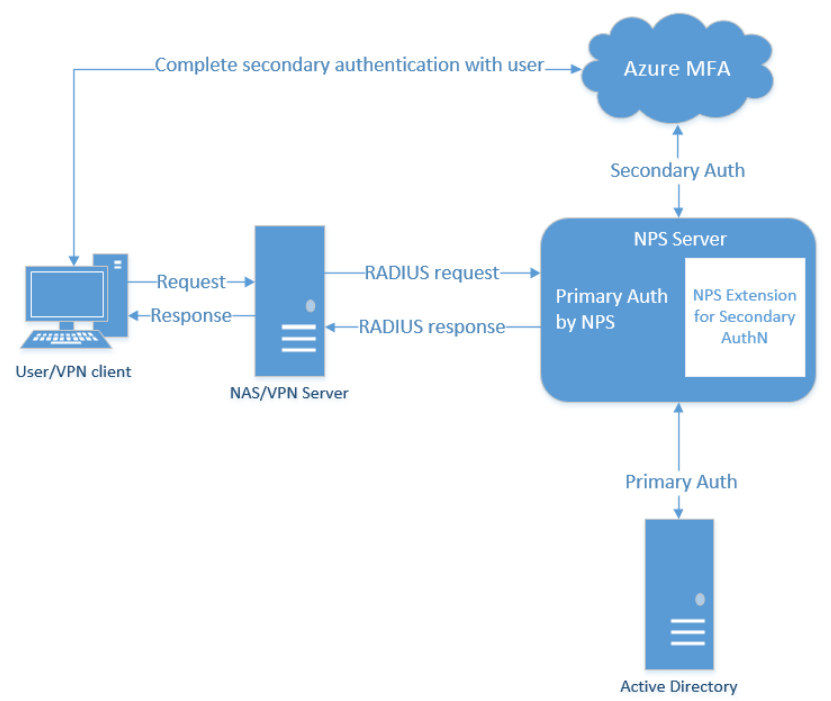

Per integrare l'MFA per l'accesso alla VPN SSL e ai server aziendali tramite protocollo RDP, è necessario seguire due approcci distinti, utilizzando le funzionalità offerte da Microsoft Azure.

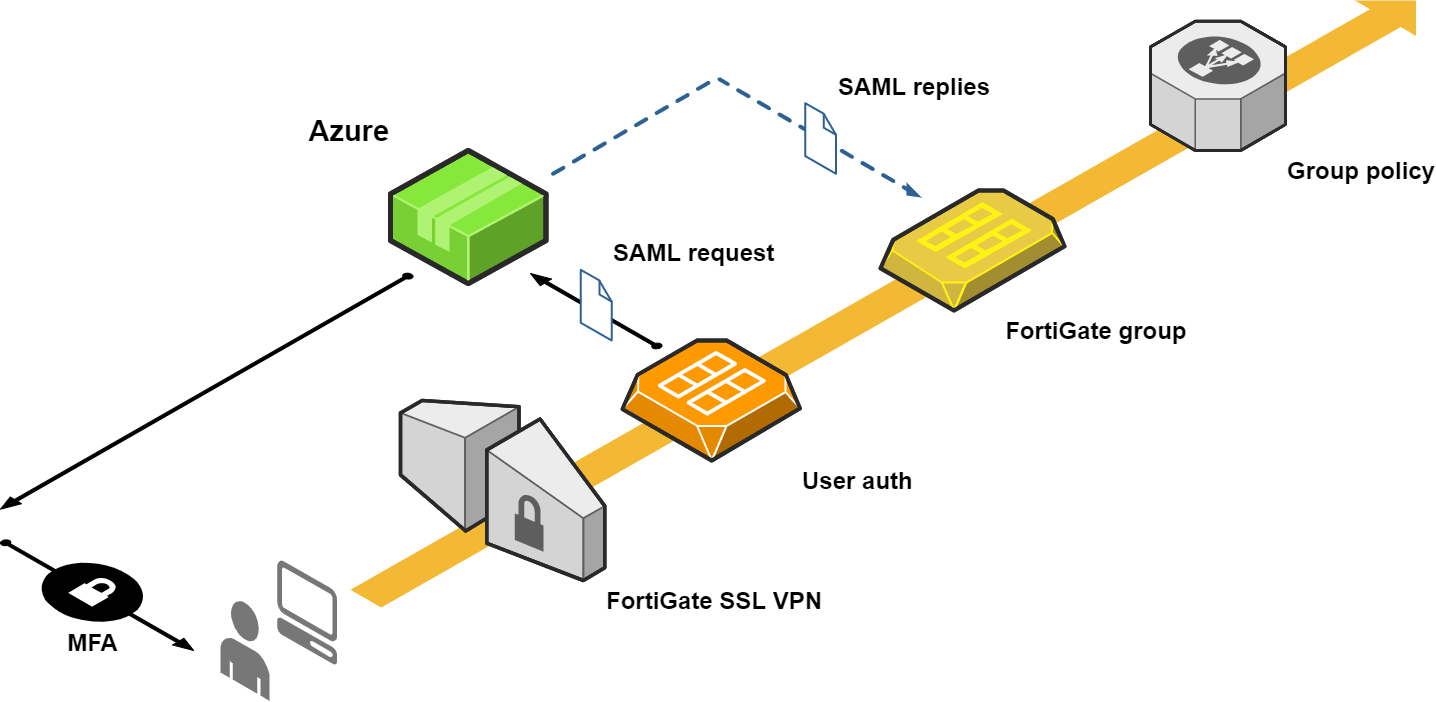

MFA per accesso VPN SSL

- Creazione di un'enterprise application: questa applicazione rappresenterà il firewall e sarà configurata per la federazione con SAML (Security Assertion Markup Language)

- Configurazione della regola di conditional access: la regola stabilirà quando e come richiedere l'autenticazione in base a vari fattori, come la posizione geografica dell'utente o lo stato di sicurezza del dispositivo

MFA per accesso tramite RDP

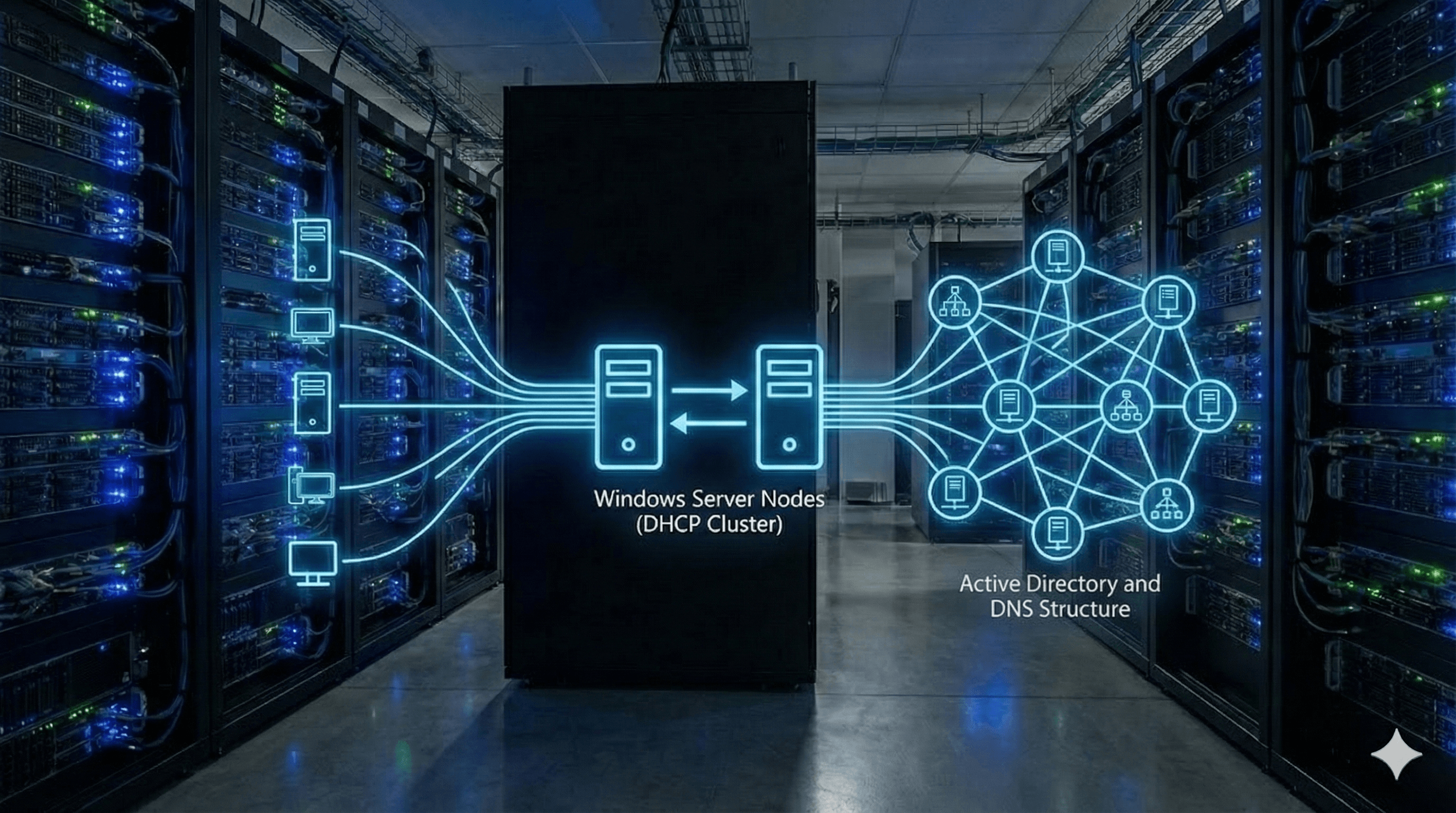

- Configurazione Network Policy Server (NPS): è necessario configurare un NPS che agirà come intermediario tra RDG e Azure AD per gestire l'autenticazione

- Estensione per l'autenticazione MFA con Azure AD: sui server NPS sarà configurata un'estensione che consentirà di instradare le richieste di autenticazione al servizio di autenticazione basato su cloud

- Configurazione Remote Desktop Gateway (RDG): è necessario configurare uno o più Remote Desktop Gateway per consentire l'accesso remoto ai server grazie a delle specifiche policy di autorizzazione. Il RDG invierà le richieste di accesso inoltrate dal client al NPS

Richiesta

La richiesta del nostro cliente è stata mirata: implementare la Multi-Factor Authentication per rafforzare la sicurezza.

La scelta di utilizzare la piattaforma di Microsoft riflette la volontà del cliente di adottare una soluzione affidabile, scalabile e altamente interoperabile, oltre che garantire continuità e sfruttare al massimo gli investimenti esistenti essendo già utente dei servizi Microsoft. Questo approccio ha consentito di massimizzare l'utilizzo delle risorse e degli strumenti già presenti nell'ecosistema, garantendo al contempo un'esperienza coerente e unificata per gli utenti.

Soluzione

La soluzione proposta ha coinvolto diverse fasi e componenti chiave:

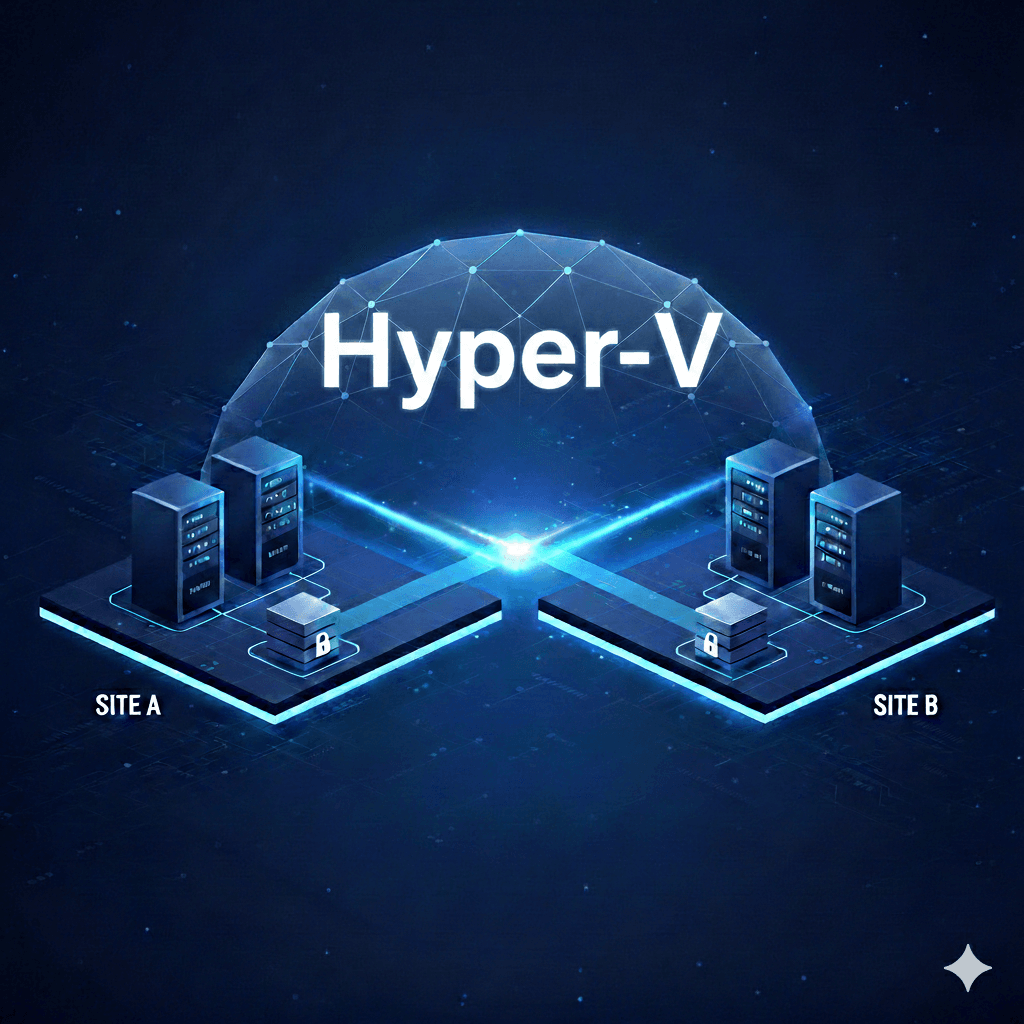

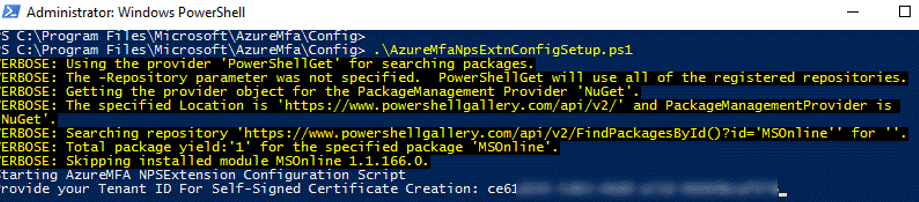

- Creazione delle macchine virtuali con il ruolo di Network Policy Server: sono stati preparati due server su cui è stato installato il ruolo NPS

- Installazione dell'estensione sui Network Policy Server: è stata configurata l'estensione che consente di instradare le richieste di autenticazione al servizio di autenticazione cloud

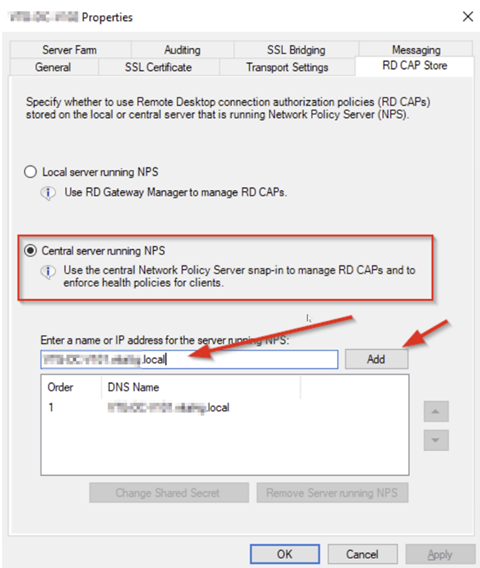

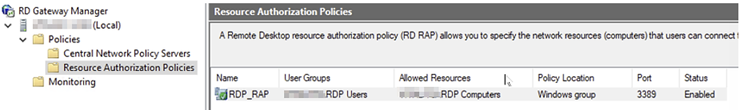

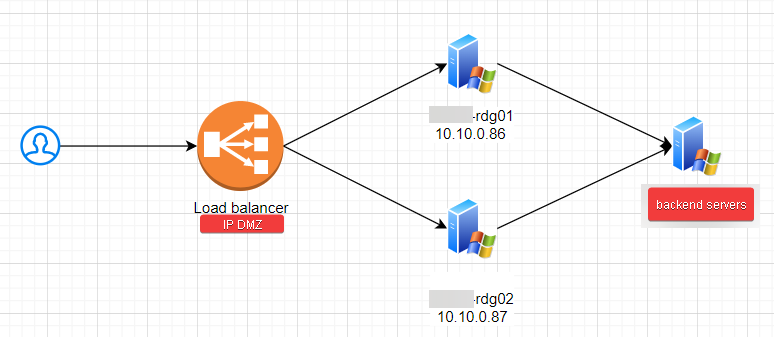

- Configurazione dei server Remote Desktop Gateway: sono stati configurati due RDG che tramite opportune policy permettono il collegamento ai server regolando l'autenticazione con i server NPS

- Configurazione del certificato SSL: si sono configurati, grazie alla CA interna, i certificati su entrambi i server RDG

I server Remote Desktop sui quali gli utenti possono connettersi sono stati inseriti all'interno di un gruppo utilizzato nella policy dei RDG.

Per consentire il bilanciamento delle richieste sui due server RDG è stato creato un VIP sul bilanciatore F5 del cliente così da distribuire il traffico sulle porte HTTPS 443 e UDP 3391.

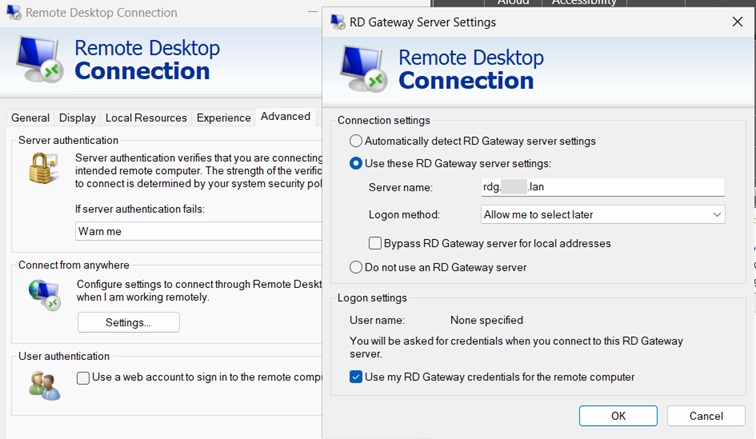

All'indirizzo IP del bilanciatore è stato poi associato un record DNS che sarà utilizzato dagli utenti nella configurazione dei client RDP.

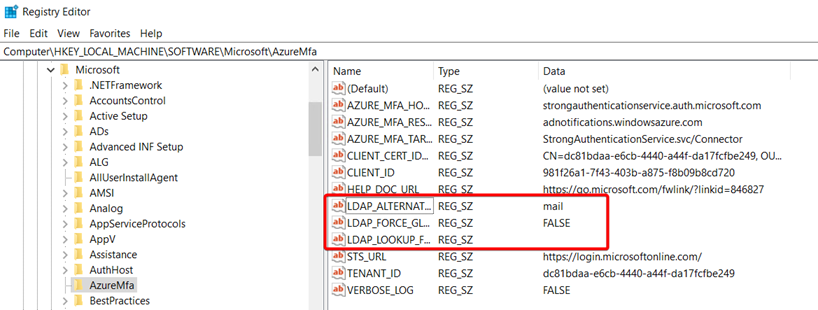

LDAP_ALTERNATE_LOGINID_ATTRIBUTE

Nel caso in cui il cliente abbia l'User Principal Name (UPN) diverso tra la foresta on-premises e Azure Active Directory, è necessario adottare una configurazione avanzata per garantire una corretta corrispondenza degli utenti durante il processo di autenticazione MFA.

Questo significa che la chiave di registro "LDAP_ALTERNATE_LOGINID_ATTRIBUTE" presente nei server NPS deve essere modificata per specificare l'attributo da utilizzare.