SSO nel Luxury Retail - Un Progetto di Successo con Microsoft Entra ID

-

Denis Dal Molin

- 07 Apr, 2025

- 05 Mins read

Avviso: Molti dei nostri clienti hanno stipulato accordi di riservatezza che tutelano i loro marchi da scopi commerciali. Pertanto potresti incontrare diciture come “Nome Cliente Riservato” oppure vedrai riportato il settore del cliente invece del suo nome.

Introduzione

Nel mondo sempre in evoluzione della moda di lusso, dove si intrecciano innovazione e tradizione, la digitalizzazione dei processi aziendali diventa una vera e propria sfida.

Un rinomato marchio del settore ha avviato un importante progetto di modernizzazione dei suoi sistemi IT.

La vera sfida? Gestire in modo efficiente e sicuro l'accesso a un ampio ecosistema di applicazioni aziendali, assicurando al contempo un'esperienza utente che rifletta i massimi standard di qualità del brand.

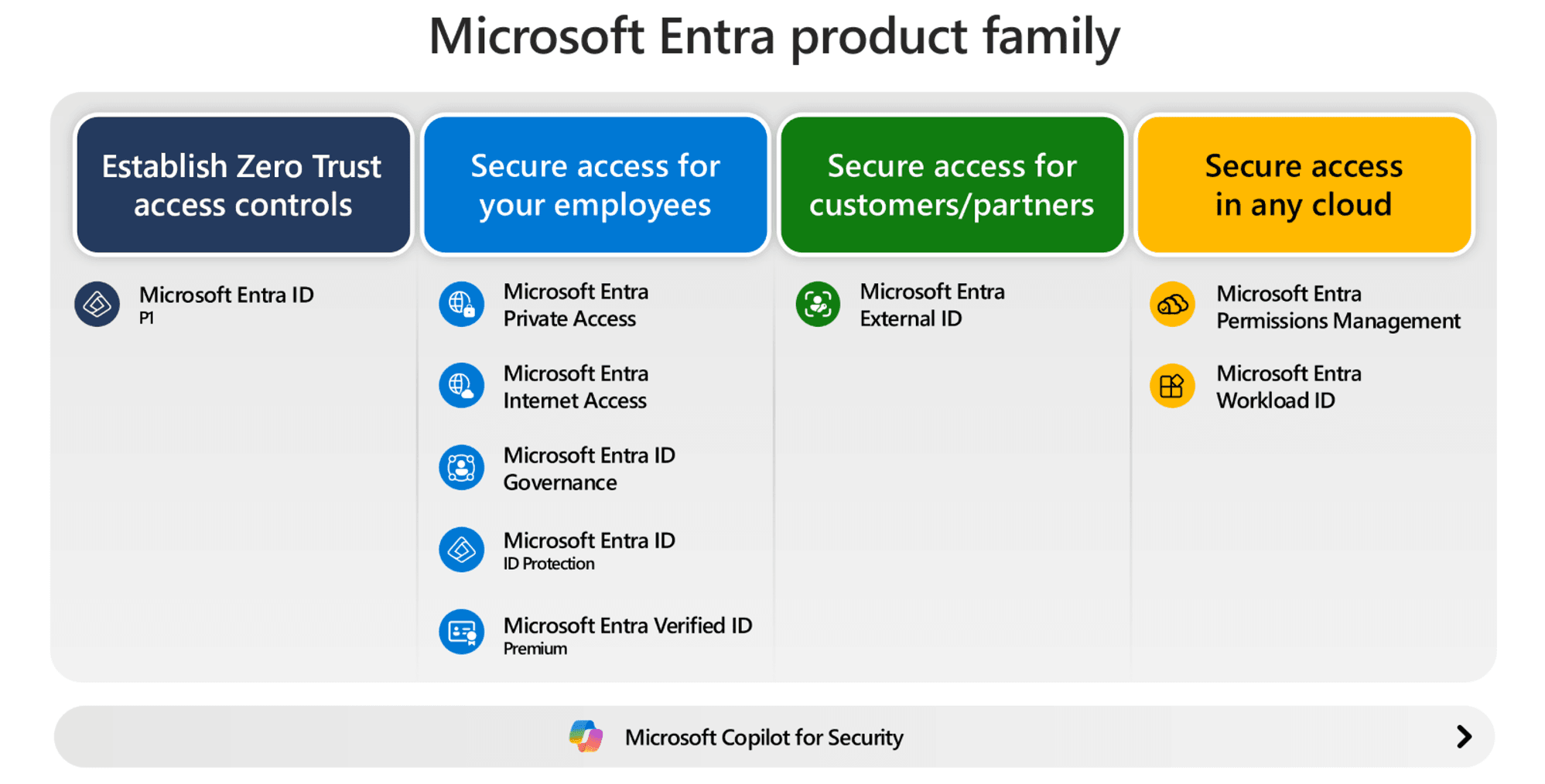

Entra ID

Microsoft Entra ID, che prima conoscevamo come Azure Active Directory (Azure AD), è una soluzione pensata per gestire identità e accessi. Spesso viene confusa con Azure, la piattaforma cloud di Microsoft, ma in realtà Entra ID si concentra proprio sull'identità e sull'accesso, mentre Azure offre una miriade di servizi.

Per arrivare a implementare il Single Sign-On (SSO), è importante considerare e utilizzare diverse tecnologie e configurazioni.

Ognuna di queste ha le sue peculiarità e sfide:

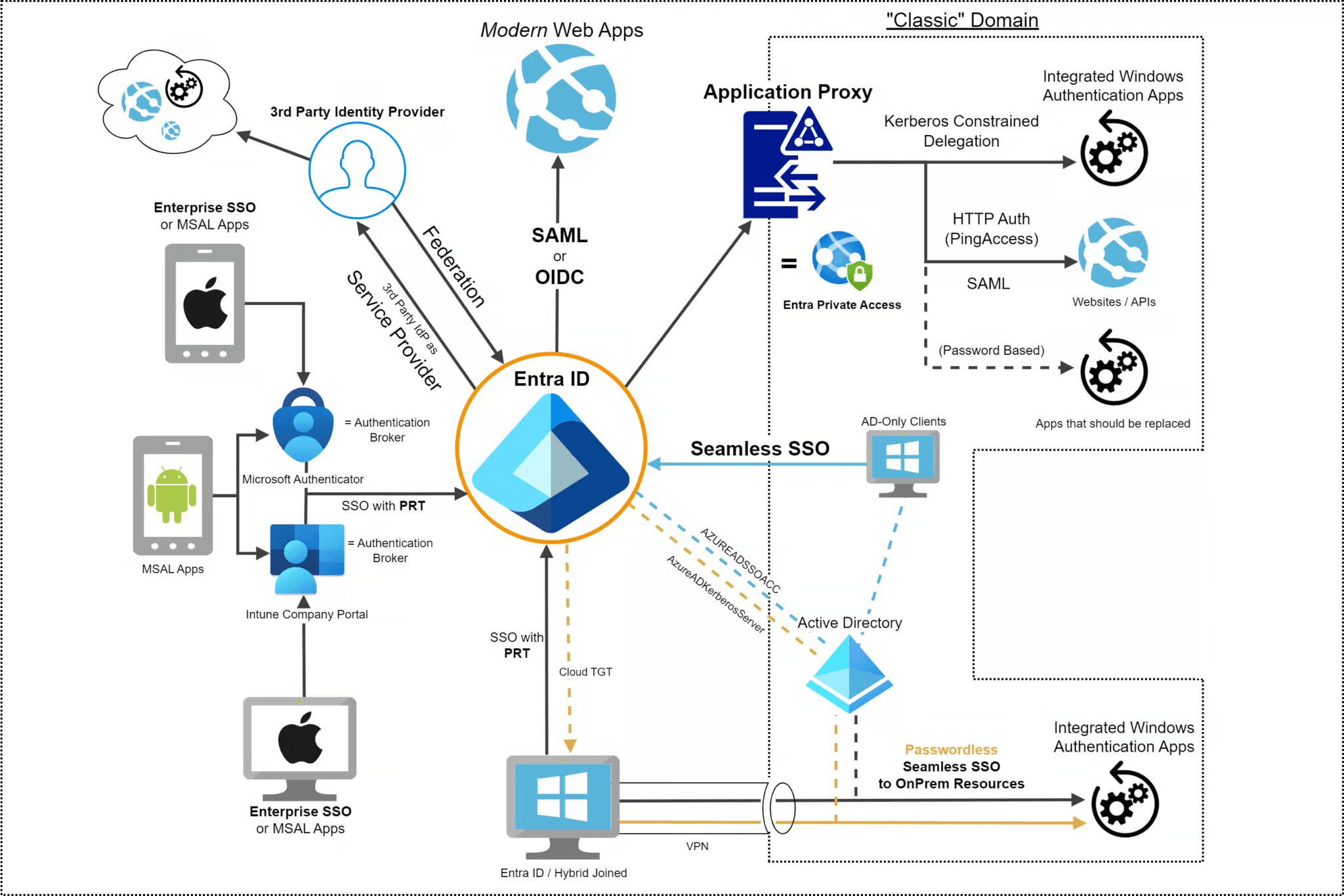

Entra ID può anche essere impostato come ricevente, cioè l’autenticazione avviene tramite un altro provider di identità (IdP) di cui Entra ID si fida, questa modalità è chiamata “Federazione”. Tuttavia, in questo scenario si rischia di perdere molti dei vantaggi dell’autenticazione di Entra ID, salvo casi particolari è consigliabile che la fiducia venga riposta nella direzione opposta.

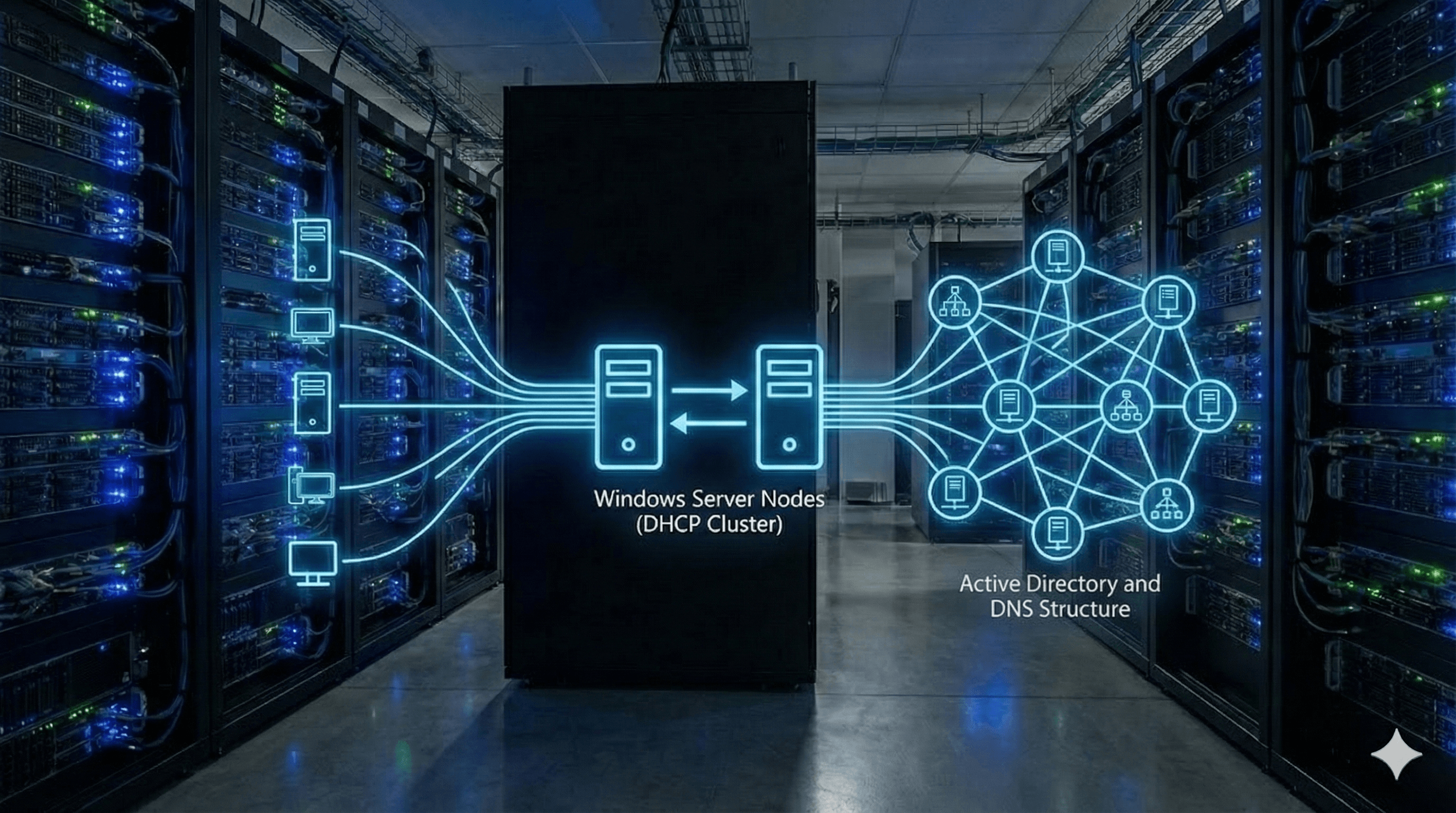

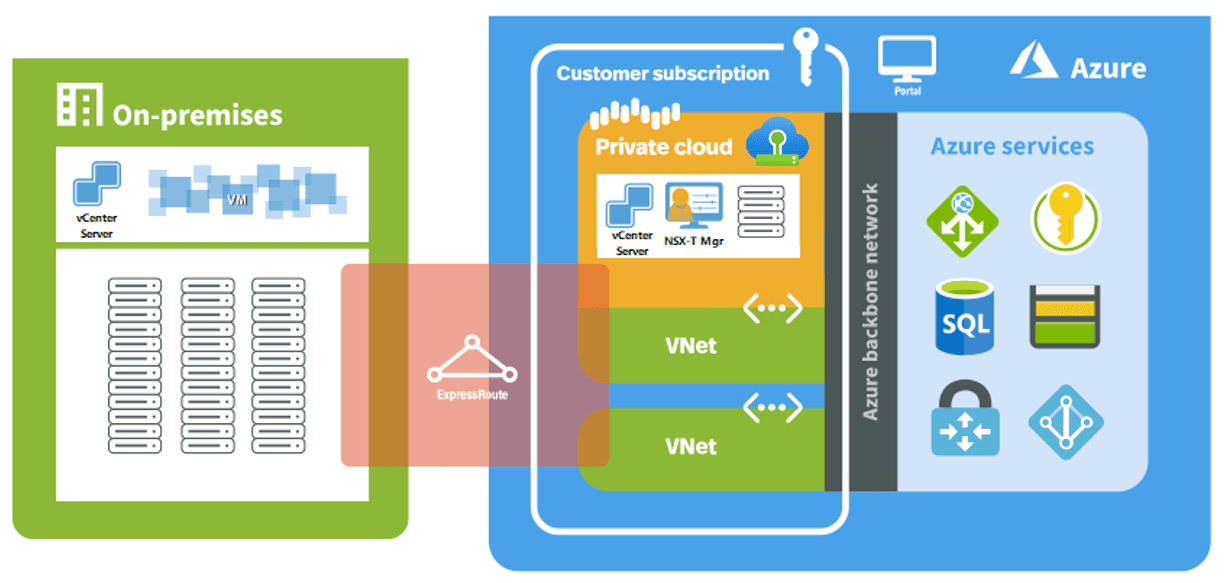

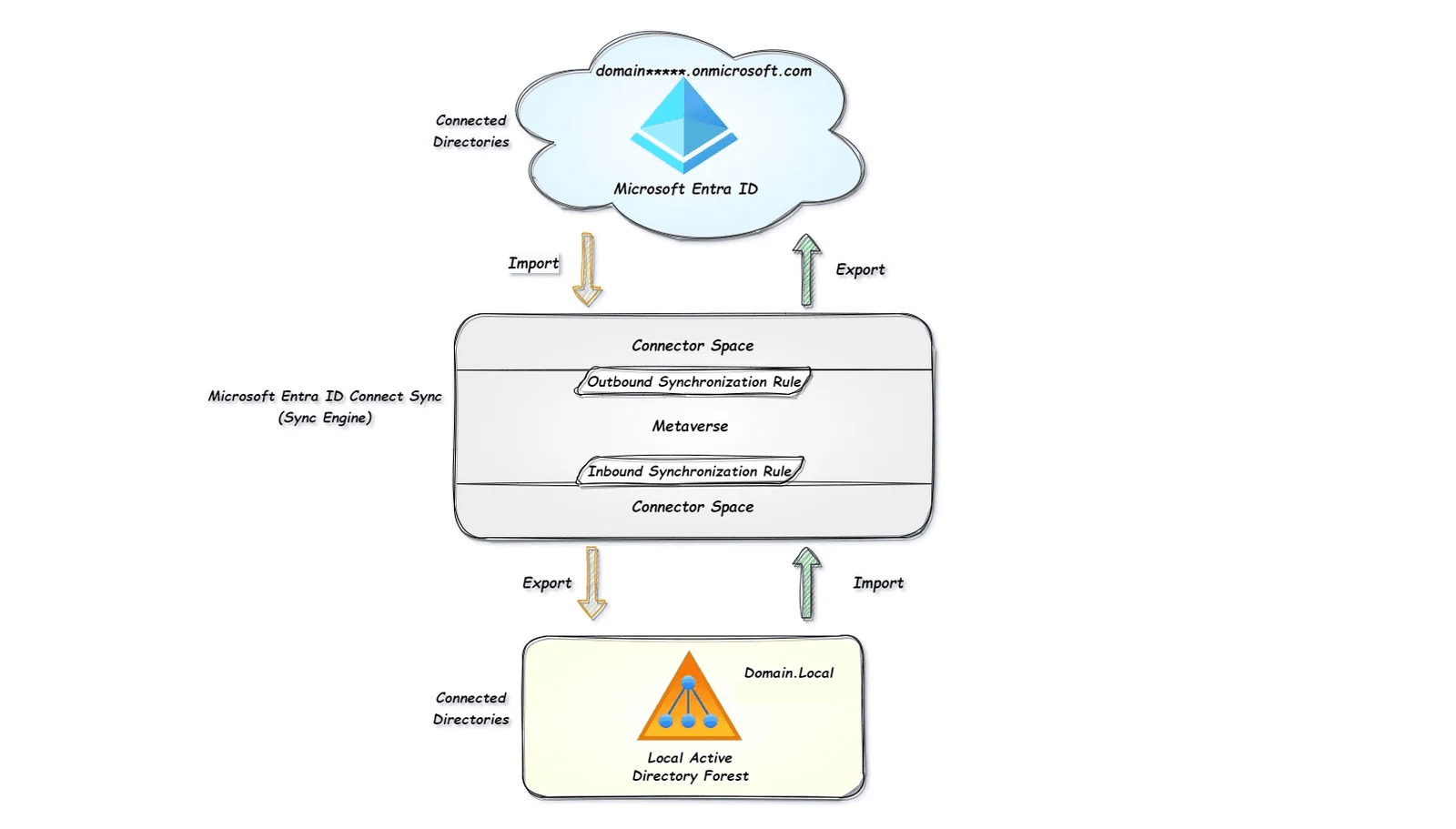

Il segreto del successo di Entra ID risiede anche nella sua capacità di integrare perfettamente il mondo on-premises, attraverso strumenti come Entra ID Connect.

Si tratta di un componente che permette di sincronizzare le identità tra Active Directory e Entra ID.

Funzioni principali

- Autenticazione centralizzata: Offre SSO per accedere a innumerevoli applicazioni cloud e on-premises con una singola autenticazione;

- Gestione delle identità: Fornisce strumenti avanzati per la gestione di identità degli utenti, facilitando l’onboarding e l’offboarding automatizzato;

- Autorizzazione basata su ruoli: Permette di definire policy di accesso granulari basate su ruoli, gruppi e altri attributi degli utenti;

- Sicurezza avanzata: Include funzionalità come l'autenticazione multifattore (MFA), l'accesso condizionale e il rilevamento delle anomalie;

- Integrazione con altre soluzioni Microsoft: Si integra perfettamente con altre soluzioni di Microsoft 365, Dynamics 365 e numerose applicazioni di terze parti;

- Strumenti di Governance e Compliance: Include funzionalità per la gestione degli accessi privilegiati (PAM), il controllo degli accessi basato su ruoli (RBAC) e il monitoraggio continuo, aiutando le aziende a rispettare i requisiti normativi come GDPR e ISO 27001.

Single Sign-ON

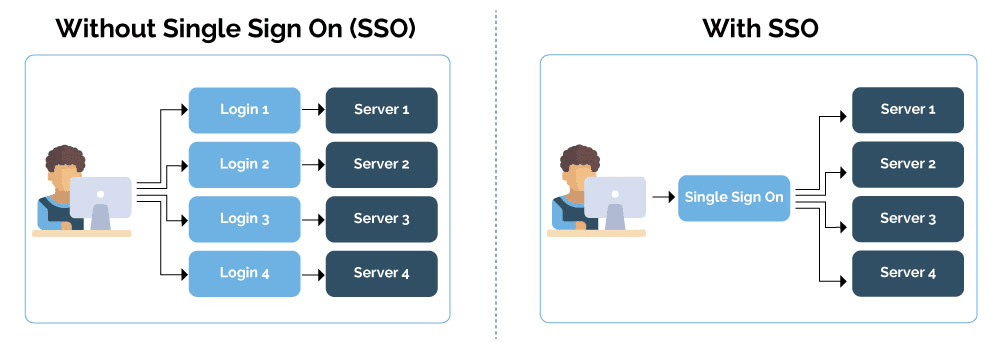

Il Single Sign-On rappresenta un paradigma evoluto nell'ambito dell'autenticazione digitale.

Grazie a questa tecnologia, gli utenti possono accedere a diverse applicazioni usando un'unica procedura di login, il che significa che possono dire addio a tutte quelle noiose credenziali da gestire. A differenza dei sistemi tradizionali, dove ogni app richiede un set diverso di credenziali, il SSO centralizza tutto, creando un collegamento sicuro tra l'utente e l'intero ecosistema delle applicazioni aziendali.

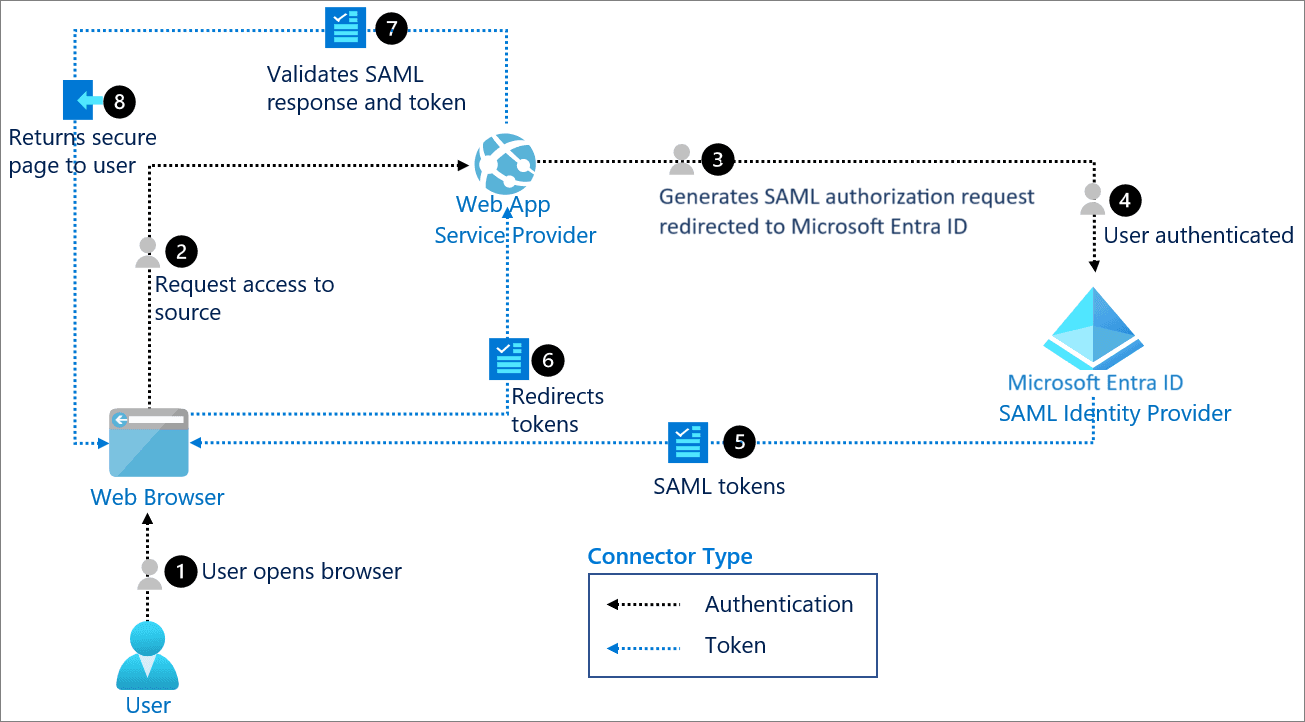

Quando un utente vuole entrare in una delle applicazioni collegate a Entra ID, viene reindirizzato alla pagina di login di Entra ID.

Dopo aver effettuato il login, Entra ID genera un token di sicurezza che contiene informazioni sull'utente e i permessi che ha. Le applicazioni controllano questo token con Entra ID, che conferma chi è l'utente e quali autorizzazioni ha.

Per prolungare le sessioni, Entra ID può anche emettere token di aggiornamento che rinnovano automaticamente i token di accesso senza che l'utente debba fare di nuovo il login.

Protocolli

L'implementazione di una soluzione SSO robusta si basa su protocolli di sicurezza standardizzati e consolidati.

Gli standard attuali per l'autenticazione basata sul web sono SAML e OIDC.

Tra i due, SAML è il più noto e usato da tempo, ma OIDC sta rapidamente diventando popolare, grazie ai suoi benefici legati all'autenticazione basata su token.

OAuth 2.0 funge da base per l'autorizzazione, permettendo alle app di accedere alle risorse per conto dell'utente senza rivelare le sue credenziali. OpenID Connect è costruito su OAuth 2.0 e aggiunge un importante strato di autenticazione, offrendo così un protocollo di identità moderno e versatile.

Application Proxy / Entra Private Access

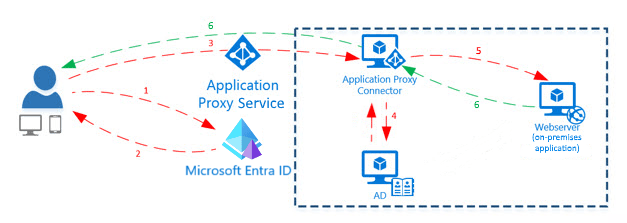

Anche se un’applicazione è troppo datata per supportare i protocolli moderni, non tutte le speranze sono perse: i metodi di autenticazione "legacy" possono ancora essere integrati.

Con un servizio proxy adeguato, possiamo tradurre questi vecchi protocolli, che non si adattano a Internet, in qualcosa di più moderno, garantendo così sia compatibilità che sicurezza. Con Application Proxy di Entra ID, si ha la possibilità di collegare diversi tipi di autenticazione: HTTP Header, Kerberos (Windows Integrated Authentication) e persino l'autenticazione tradizionale con password.

Application Proxy funge da intermediario, permettendo alle applicazioni legacy di comunicare senza problemi con i moderni sistemi di autenticazione nel cloud.

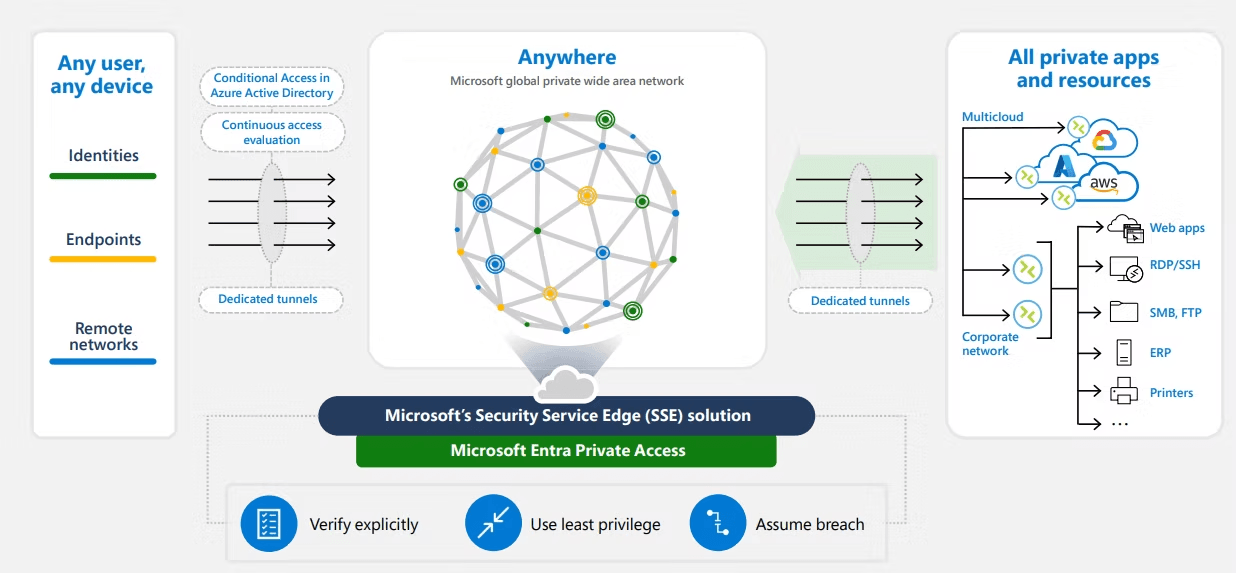

Lo stesso connettore agente utilizzato per Application Proxy è impiegato anche nella nuova soluzione di Microsoft, Entra Private Network Connector (che prima si chiamava Entra Private Access).

Approccio progettuale

La realizzazione di un progetto SSO enterprise-wide è un'operazione che richiede un approccio strutturato e metodico.

Ci siamo concentrati su due aspetti fondamentali:

- Security by Design: integrando i controlli di sicurezza fin dalle fasi iniziali del progetto;

- Strong Authentication: adottando metodi di autenticazione solidi e conformi agli standard di settore.

Ecco come abbiamo gestito l'implementazione per garantire il successo del progetto:

Fase 1 : Assessment e Pianificazione

Analisi del Portfolio Applicativo

Creazione di un inventory delle applicazioni

Mappatura degli stakeholder

- Identificazione dei referenti applicativi

Documentazione Preliminare

- Creazione di un questionario strutturato per i referenti

Fase 2 : Organizzazione e Strutturazione

Project Management

Implementazione di una struttura di governance

Divisione del portfolio in 3 wave da 10 applicazioni ciascuna, considerando:

- Dipendenze tecniche

- Priorità di business

Comunicazione e Coordinamento

- Definizione di un piano di comunicazione strutturato

- Organizzazione di meeting periodici di allineamento

- Creazione di una matrice RACI per chiarire ruoli e responsabilità

Fase 3 : Implementazione per Wave

- Implementazione SSO in ambiente di test

- Validazione con dei pilot mirati

- Raccolta feedback e lesson learned

- Consolidamento del processo di deployment

- Finalizzazione negli ambienti superiori

Fase 4 : Documentazione e Handover

Documentazione Tecnica Completa

- Configurazioni specifiche per ogni applicazione

Utilizzando un approccio ben strutturato, siamo riusciti a gestire un progetto complesso in modo efficace mantenendo il minimo impatto sulle operazioni quotidiane dell'azienda.

Risultato

La trasformazione dell'infrastruttura di Identity Management ha segnato un momento importante nel viaggio di digitalizzazione del brand.

Non solo ha reso i processi operativi molto più efficienti, ma ha anche aperto la strada a future innovazioni nell'ambito della sicurezza e dell'esperienza utente.

Il successo di questo progetto dimostra come l’adozione di tecnologie avanzate può davvero bilanciare le necessità di sicurezza con la facilità d'uso, anche in un contesto aziendale complesso.

L'implementazione ha portato a risultati quantificabili:

- Tempi di accesso ridotti;

- Riduzione del carico Help Desk: il numero di richieste di reset delle password diminuisce;

- Eliminazione delle password multiple: ora gli utenti devono solo ricordare un unico set di credenziali, semplificando così l'accesso alle applicazioni;

- Sicurezza elevata: grazie all'integrazione di politiche di accesso condizionale, autenticazione multifattore e rilevamento delle anomalie, le autenticazioni sono diventate più sicure e resistenti agli attacchi;

Riferimenti

- https://learn.microsoft.com/en-us/entra/fundamentals/whatis

- https://learn.microsoft.com/en-us/entra/fundamentals/what-is-entra

- https://learn.microsoft.com/en-us/entra/fundamentals/introduction-identity-access-management

- https://learn.microsoft.com/en-us/entra/identity/enterprise-apps/what-is-single-sign-on