Tor Browser: un piccolo report sulle problematiche relative alla privacy

-

Cristian Rossi

- 17 Nov, 2023

- 05 Mins read

IT:

Mi sono permesso di fare un piccolo report legato ad una problematica sulla privacy di tor browser. So bene che il mercato odierno si fonda sul commercio dei dati degli utenti e che senza di esso lo sviluppo del software verrebbe rallentato di molto, portando alla reimplementazione di licenze a pagamento, ma sono altresì sicuro che mitigare contro questa tirannia dei dati sia anche corretto per il fatto che deve pure essere resa pubblica una soluzione alternativa, almeno per chi è del mestiere.

Cominciamo col proporre alcuni articoli relativi al sostegno della privacy e del motivo per cui bisognerebbe pretenderne il rispetto:

- https://www.cbsnews.com/news/amazon-ring-camera-how-to-protect-against-hackers/

- https://www.reuters.com/technology/tesla-workers-shared-sensitive-images-recorded-by-customer-cars-2023-04-06/

- https://www.forbesindia.com/article/news/a-dad-took-photos-of-his-naked-toddler-for-the-doctor-google-flagged-him-as-a-criminal/79159/1

- https://arstechnica.com/tech-policy/2023/05/tiktok-spied-on-me-why/amp/

Ci sarebbero anche altri articoli, correlati magari al sistema politico di sorveglianza di massa, in relazione alle ultime politiche, ed in merito magari anche a tecnologie che dovrebbero garantire la privacy ma che purtroppo hanno ancora molte lacune, ma magari li vedremo in altri articoli.

Ad ogni modo, tornando sull'analisi di tor browser, che oggi si propone come il sistema più sicuro per la navigazione su internet, vi propongo il seguente report:

In base a quello che ho riscontrato le chiamate che fa verso quegli host sono abbastanza casuali e non le fa sempre, anche perché probabilmente prima deve accumulare i dati. La issue che era stata aperta era questa: https://gitlab.torproject.org/tpo/applications/tor-browser/-/issues/40788 La quale aveva fatto aprire una discussione sul forum di tor: https://forum.torproject.org/t/tor-browser-phoning-home-to-firefox-settings-services-mozilla-com/4450 L'attenzione poi è stata traviata su questioni di più altra natura rispetto a questa issue, che è ancora aperta: https://gitlab.torproject.org/tpo/applications/tor-browser/-/issues/40569 Il repository di Tor Browser comunque è questo: https://gitlab.torproject.org/tpo/applications/tor-browser/-/tree/tor-browser-115.5.0esr-13.5-1 Da tale issue comunque ho capito che è coinvolto Kinto, che è una piattaforma di storage di dati open source sviluppata da Mozilla che è stata progettata per semplificare la gestione e la sincronizzazione dei dati tra applicazioni e dispositivi, offrendo un servizio di archiviazione remota con un'interfaccia HTTP RESTful e che può essere utilizzato per la sincronizzazione dei dati tra client su diversi dispositivi, non escludo anche verso client o server remoti: https://docs.kinto-storage.org/en/latest/tutorials/synchronisation.html#polling-for-remote-changes

Tuttavia per l'host contattato, Mozilla si giustifica dicendo che viene contattato unicamente per sapere se l'account che usi è stato soggetto a databreach: https://support.mozilla.org/en-US/kb/how-stop-firefox-making-automatic-connections

Del problema del phoning si parla comunque di due versioni fa circa, ed è riscontrabile qui: https://spyware.neocities.org/articles/tbb La fix sembrerebbe essere possibile e secondo me anche consigliata, modificando il launcher del browser: https://spyware.neocities.org/guides/tbb

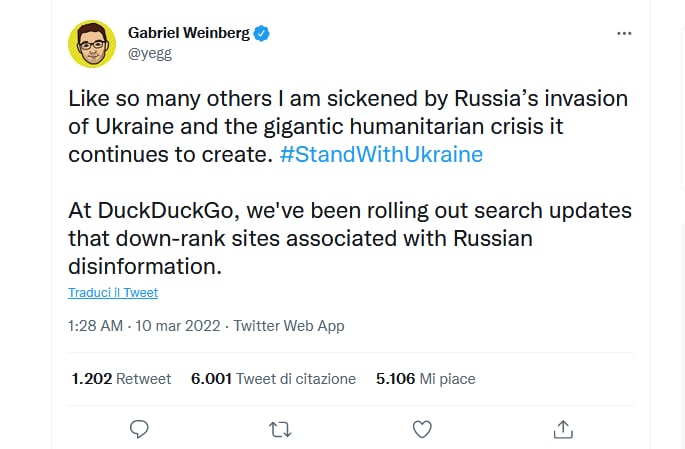

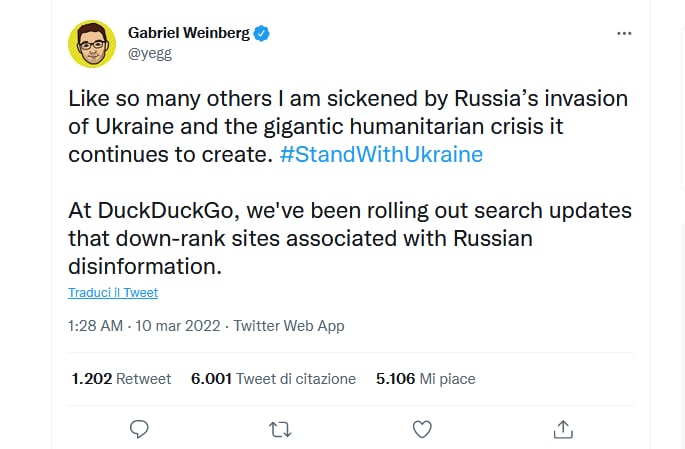

Tuttavia presenterebbe ancora delle problematiche, come l'utilizzo di default di DuckDuckGo, che è praticamente un motore di ricerca che comprometterebbe i risultati facendo favoritismi politici: https://twitter.com/yegg/status/1501716484761997318

Se non lo riesci a leggere, ho ancora lo screen dove l'admin Gabriel Weinberg (@yegg) affermava questo:

Like so many others I am sickened by Russia's invasion of Ukraine and the gigantic humanitarian crisis it continues to create. #StandWithUkraine At DuckDuckGo, we've been rolling out search updates that down-rank sites associated with Russian disinformation.

Per ciò che riguarda il mio caso invece sia su Searx, che su Google (stranamente) compaiono dei risultati cercando per la issue relativa al phoning: cercando "firefox.settings.services.mozilla*" o firefox.settings.services.mozilla su DuckDuckGo, non ritorna alcun risultato in merito alla problematica sulla privacy, mentre su Google compaiono stranamente ma tra gli ultimi risultati.

In altre parole, sarebbe meglio usare LibreWolf o IceCat, dentro ad un container, insieme a tor, insieme a tutte le estensioni considerate sicure e utili (di cui potrei fare una lista). Fatto sta tuttavia che anche determinati siti omettono la possibilità di una navigazione sicura, poiché quelli più famosi almeno, fanno una raccolta massiva dei dati degli utenti; e se lo impedisci non ti fanno accedere al servizio. Un esempio lampante e molto diffuso? Cloudflare non ti permette di utilizzare tor e attua un vero e proprio MITM tra te e l'host: https://stallman.org/cloudflare.html

Per il resto penso che la soluzione migliore sia continuare a mitigare contro questi tipi di affronti alla privacy e darsi da fare per sviluppare da sé cose che permettono di visualizzare i dati che ci interessano. D'altronde è questo il mondo hacker: darsi da fare per smanettare col computer al fine di ottenere quello che serve.

EN:

I took the liberty of making a small report related to a privacy issue with the Tor browser. I know well that today's market is based on the trading of user data and that without it software development would be slowed down considerably, leading to the reimplementation of paid licenses, but I am also sure that mitigating against this tyranny of data is also correct due to the fact that an alternative solution must also be made public, at least for those in the profession.

Let's start by proposing some articles relating to the support of privacy and why we should demand respect for it:

- https://www.cbsnews.com/news/amazon-ring-camera-how-to-protect-against-hackers/

- https://www.reuters.com/technology/tesla-workers-shared-sensitive-images-recorded-by-customer-cars-2023-04-06/

- https://www.forbesindia.com/article/news/a-dad-took-photos-of-his-naked-toddler-for-the-doctor-google-flagged-him-as-a-criminal/ 79159/1

- https://arstechnica.com/tech-policy/2023/05/tiktok-spied-on-me-why/amp/

There would also be other articles, perhaps related to the political system of mass surveillance, in relation to the latest policies, and perhaps also regarding technologies that should guarantee privacy but which unfortunately still have many gaps, but perhaps we will see them in other articles.

In any case, returning to the analysis of Tor browser, which today presents itself as the safest system for browsing the internet, I propose the following report:

Based on what I have found, the calls it makes to those hosts are quite random and it doesn't always make them, also because it probably has to accumulate the data first. The issue that had been opened was this: https://gitlab.torproject.org/tpo/applications/tor-browser/-/issues/40788 Which had opened a discussion on the Tor forum: https://forum.torproject.org/t/tor-browser-phoning-home-to-firefox-settings-services-mozilla-com/4450 Attention was then diverted to issues of a more different nature than this issue, which is still open: https://gitlab.torproject.org/tpo/applications/tor-browser/-/issues/40569 However, the Tor Browser repository is this: https://gitlab.torproject.org/tpo/applications/tor-browser/-/tree/tor-browser-115.5.0esr-13.5-1 From this issue, however, I understood that Kinto is involved, which is an open source data storage platform developed by Mozilla that was designed to simplify the management and synchronization of data between applications and devices, offering a remote storage service with a RESTful HTTP interface and which can be used for data synchronization between clients on different devices, including remote clients or servers: https://docs.kinto-storage.org/en/latest/tutorials/synchronisation.html#polling-for-remote-changes

However, for the host contacted, Mozilla justifies itself by saying that it is contacted only to find out if the account you use has been subject to a data breach: https://support.mozilla.org/en-US/kb/how-stop-firefox-making-automatic-connections

However, the phoning problem was discussed about two versions ago, and can be found here: https://spyware.neocities.org/articles/tbb The fix seems to be possible and in my opinion also recommended, by modifying the browser launcher: https://spyware.neocities.org/guides/tbb

However, it would still present problems, such as the default use of DuckDuckGo, which is practically a search engine that would compromise the results by engaging in political favoritism: https://twitter.com/yegg/status/1501716484761997318

If you can't read it, I still have the screen where admin Gabriel Weinberg (@yegg) said this:

Like so many others I am sickened by Russia's invasion of Ukraine and the gigantic humanitarian crisis it continues to create. #StandWithUkraine At DuckDuckGo, we've been rolling out search updates that down-rank sites associated with Russian disinformation.

As far as my case is concerned, both on Searx and on Google (strangely) results appear searching for the issue relating to phoning: searching for "firefox.settings.services.mozilla*" or firefox.settings.services.mozilla on DuckDuckGo does not return any results regarding the privacy issue, while on Google they appear strangely but among the latest results.

In other words, it would be better to use LibreWolf or IceCat, inside a container, together with tor, together with all the extensions considered safe and useful (of which I could make a list). The fact is, however, that even certain sites omit the possibility of safe browsing, since at least the most famous ones do a massive collection of user data; and if you prevent it they won't let you access the service. A clear and widespread example? Cloudflare doesn't allow you to use Tor and implements a real MITM between you and the host: https://stallman.org/cloudflare.html

For the rest I think the best solution is to continue to mitigate against these types of privacy affronts and to work on developing things ourselves that allow us to view the data we are interested in. After all, this is the hacker world: getting busy messing around with the computer in order to get what you need.