Active Directory - Domain Controllers Migration

-

Denis Dal Molin

- 12 Feb, 2024

- 06 Mins read

Introduzione

Active Directory costituisce il pilastro fondamentale di molte infrastrutture IT aziendali.

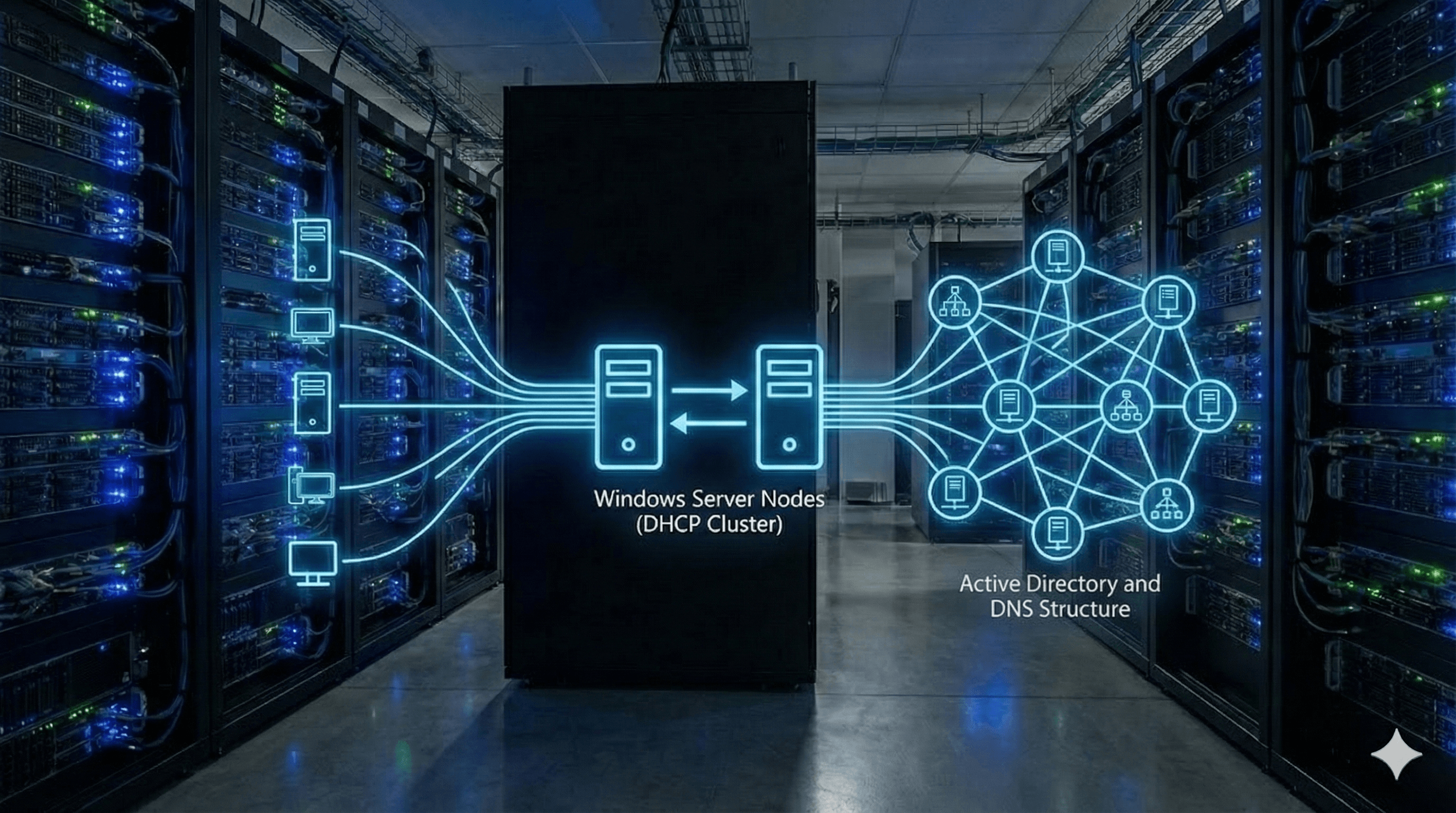

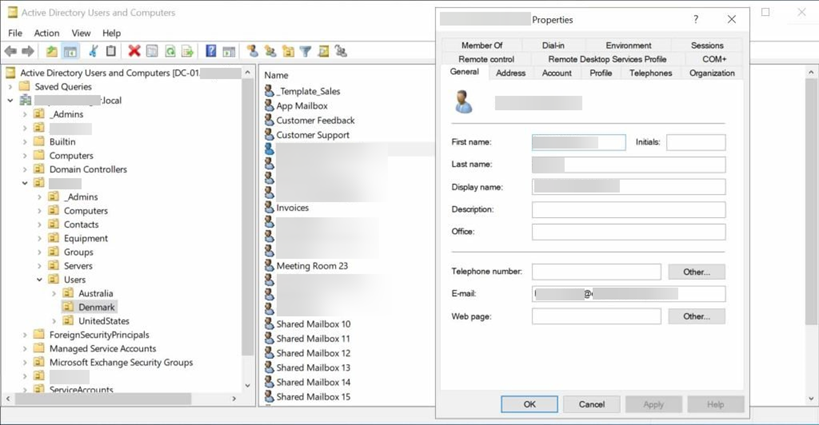

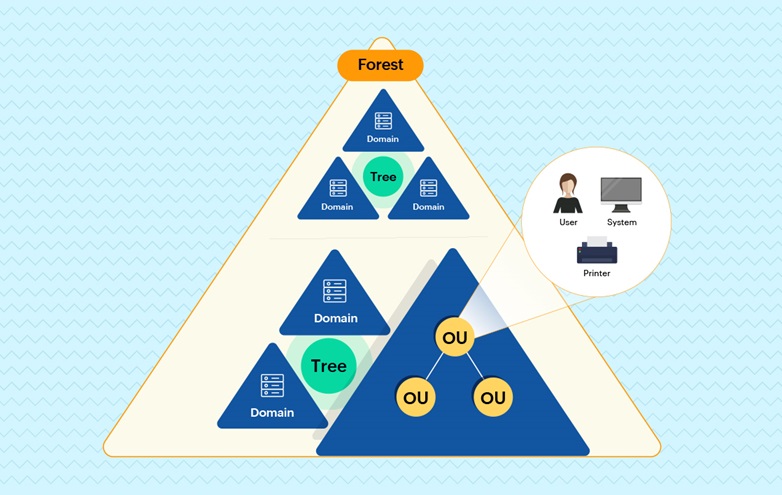

In termini semplici, è responsabile della gestione centralizzata delle risorse, degli accessi e della sicurezza. Consiste fondamentalmente di tre componenti centrali: schema, configurazione e domini. Al centro vi sono i domini, contenitori logici che rappresentano i confini amministrativi all'interno di una rete. Ogni dominio dispone di almeno un Domain Controller, ovvero un server responsabile dell'autenticazione degli utenti, della memorizzazione delle informazioni sulla directory e dell'applicazione delle policy di sicurezza all'interno del dominio. Una directory è una struttura gerarchica, formata da contenitori, che archivia informazioni sugli oggetti nella rete (account utente, nomi, password, numeri di telefono, stampanti, volumi, cartelle condivise etc..).

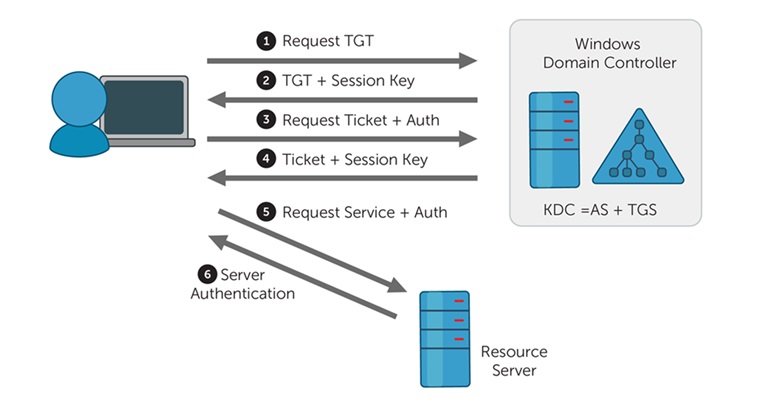

Per permettere una comunicazione uniforme tra computer, applicazioni, servizi, directory e domini, vengono utilizzati quattro standard che insieme realizzano il Single Sign-On (SSO): LDAP, DNS, SMB, ed in particolare il servizio di autenticazione basato sulla crittografia chiamato Kerberos per fornire la mutual authentication (sia host che server possono verificare l'uno l'identità dell'altro). Un utente una volta entrato nel dominio ed effettuato quindi il login ad esso da una qualsiasi delle macchine di dominio, può accedere a risorse disponibili in rete (condivisioni, mailbox, intranet ecc.) senza dover effettuare nuovamente l’autenticazione.

Ogni dominio contiene dei particolari contenitori, detti unità organizzative, all’interno delle quali possono essere collocate altre unità organizzative e gli oggetti del dominio. Queste consentono di creare una rappresentazione delle strutture logiche gerarchiche presenti nell'organizzazione.

Lo schema AD serve come modello per le classificazioni richieste e permesse e per i tipi di record di Active Directory. Qui sono inclusi gli oggetti e i loro attributi, le classi e la sintassi degli attributi. Lo schema usa le definizioni per determinare quali oggetti sono disponibili o possono essere messi a disposizione sulla rete.

Mentre lo schema definisce i possibili contenuti, la configurazione mappa la struttura di Active Directory e di tutti gli oggetti, i ruoli utente e le azioni. Un dominio di solito dispone di almeno due Domain Controller che impediscono la perdita di dati attraverso la replica multi-master. I Domain Controller contengono un catalogo globale con tutte le informazioni importanti e parziali sullo schema, la configurazione e altri domini nella stessa rete. Il catalogo globale può essere usato per cercare e recuperare importanti informazioni parziali attraverso i domini.

Pianificazione della migrazione

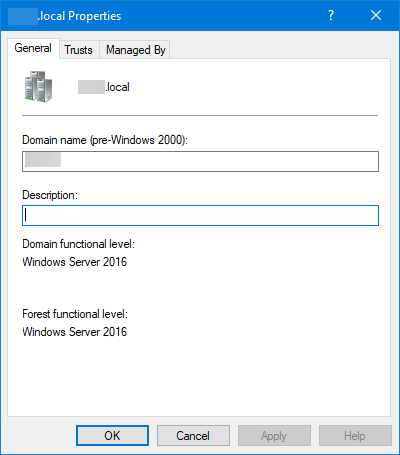

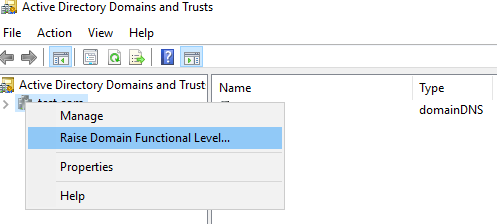

Prima di avviare qualsiasi operazione, è essenziale condurre una dettagliata valutazione dei requisiti. E' importante, non solo valutare l'attuale livello di funzionalità di dominio e foresta, ma anche verificare la presenza di eventuali servizi o funzionalità aggiuntive in esecuzione sulle macchine. Spesso, ci si imbatte in problemi legati alle differenze tra versioni e livelli funzionali di un dominio o foresta.

Il livello funzionale determina la disponibilità di un dominio o foresta e dei relativi servizi Active Directory, in relazione alla versione del sistema operativo server utilizzato.

Esistono fondamentalmente due modalità di migrazione possibili, a seconda della modalità scelta il processo è diverso. La migrazione in-place, che implica l'aggiornamento del sistema operativo sui domain controllers esistenti, è sconsigliata per diverse ragioni e quindi non viene considerata. Di conseguenza si consiglia una migrazione a swing che consiste nel mantenere temporaneamente i domain controllers esistenti operativi durante il processo di migrazione, riducendo al minimo il rischio di interruzioni e semplificando il rollback in caso di necessità.

Si deve però decidere se mantenere o sostituire gli indirizzi IP assegnati. I nuovi domain controllers possono acquisire gli indirizzi dei vecchi domain controllers una volta che questi vengono dismessi. Nel caso in cui i nuovi domain controllers avranno degli indirizzi diversi si dovrà condurre un audit specifico per individuare e identificare tutti i servizi, applicazioni e dispositivi che fanno riferimento agli indirizzi ip dei vecchi domain controllers.

L’obbiettivo è sostituire il domain controller con una versione di Windows Server aggiornata ed estendere lo schema incrementando il livello delle funzionalità.

Preparazione dell'ambiente

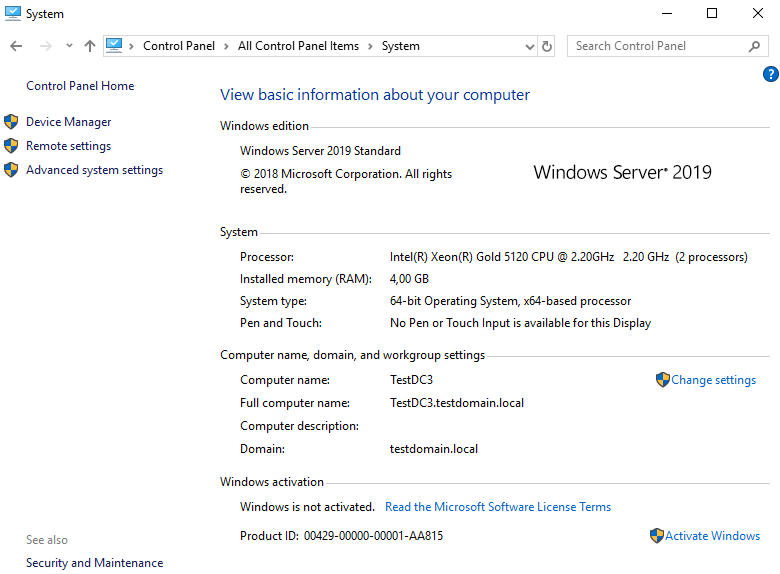

Le nuove macchine che ospiteranno i nuovi domain controllers devono essere preparate. Ciò include l'installazione del sistema operativo Windows Server supportato e l'applicazione degli aggiornamenti di sicurezza più recenti. Le nuove macchine devono essere configurate per consentire la comunicazione all'interno dell'infrastruttura, questo può richiedere l'apertura di porte specifiche nel firewall.

Verificata la connettività di rete la macchina potrà fare il join al dominio esistente, questo consentirà al server di comunicare con i domain controllers esistenti.

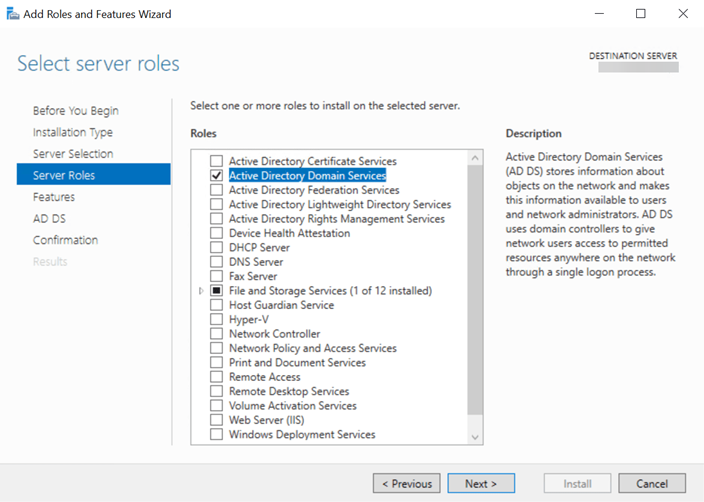

Utilizzando PowerShell o Server Manager, saranno installati i servizi Active Directory che includeranno anche il ruolo di server DNS.

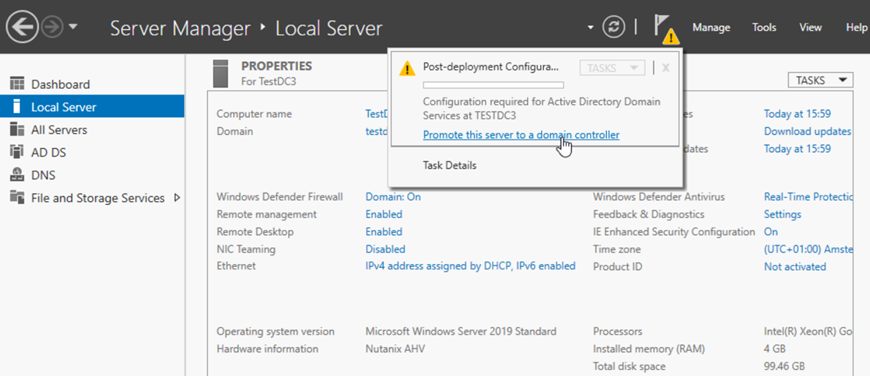

Installati i ruoli, seguendo il wizard, è possibile scegliere di configurare il server come nuovo domain controller in un nuovo dominio o come aggiunta a un dominio esistente.

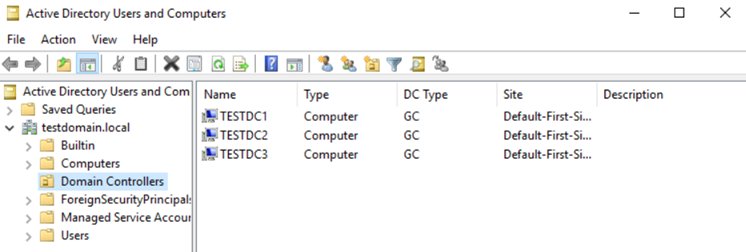

Terminata la configurazione attendiamo il riavvio del server. Effettuiamo nuovamente il login e verifichiamo che la promote sia andata a buon fine.

Controllare che le schede di rete dei server siano configurate correttamente a livello DNS, ogni domain controller dovrebbe avere come server dns aggiuntivi anche gli altri domain controller.

Pre-migrazione

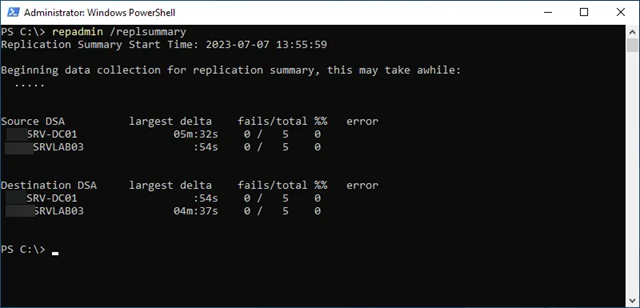

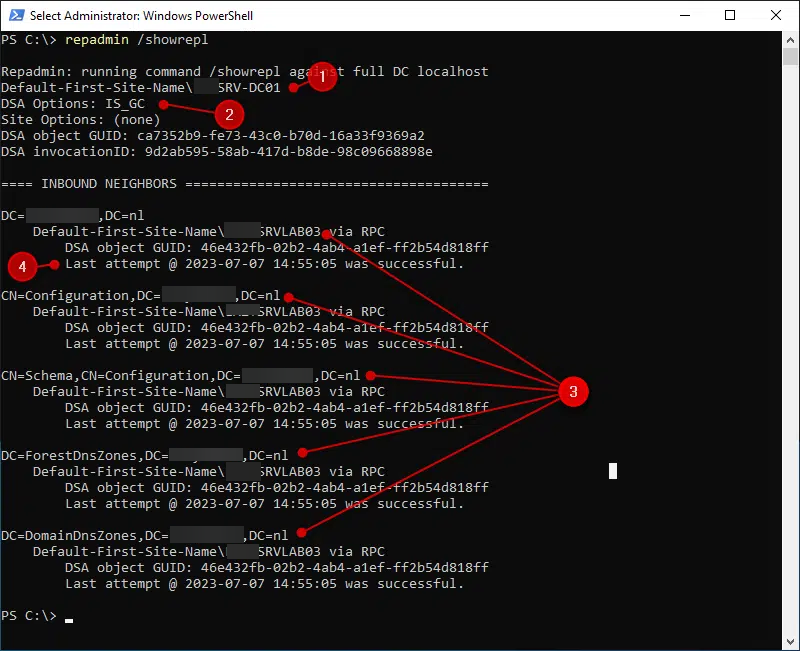

In questa fase ci dobbiamo assicurare che tutti i domain controllers siano in salute ed in particolare che lo stato delle repliche non presenti errori o ritardi significativi. I domain controllers devono essere allineati e sincronizzati con le ultime modifiche apportate all'interno dell'infrastruttura Active Directory.

Nel caso ci siano dei problemi si dovranno esaminare i log degli eventi per individuare warning o errori relativi alla replica, alla comunicazione di rete etc...

Esistono degli strumenti da riga di comando che permettono di verificare lo stato di salute:

- dcdiag

- repadmin

Esempio:

dcdiag /s:”NOME DC” /v /f:c:\temp\dcdiag_report.log

Trasferimento dei ruoli FSMO

E' essenziale prevedere una finestra temporale dedicata per l'esecuzione delle varie fasi del processo. Questa finestra temporale deve essere pianificata in anticipo, tenendo conto delle esigenze dell'organizzazione, dell'impatto sulle operazioni quotidiane e della disponibilità del personale IT per monitorare e fare dei test.

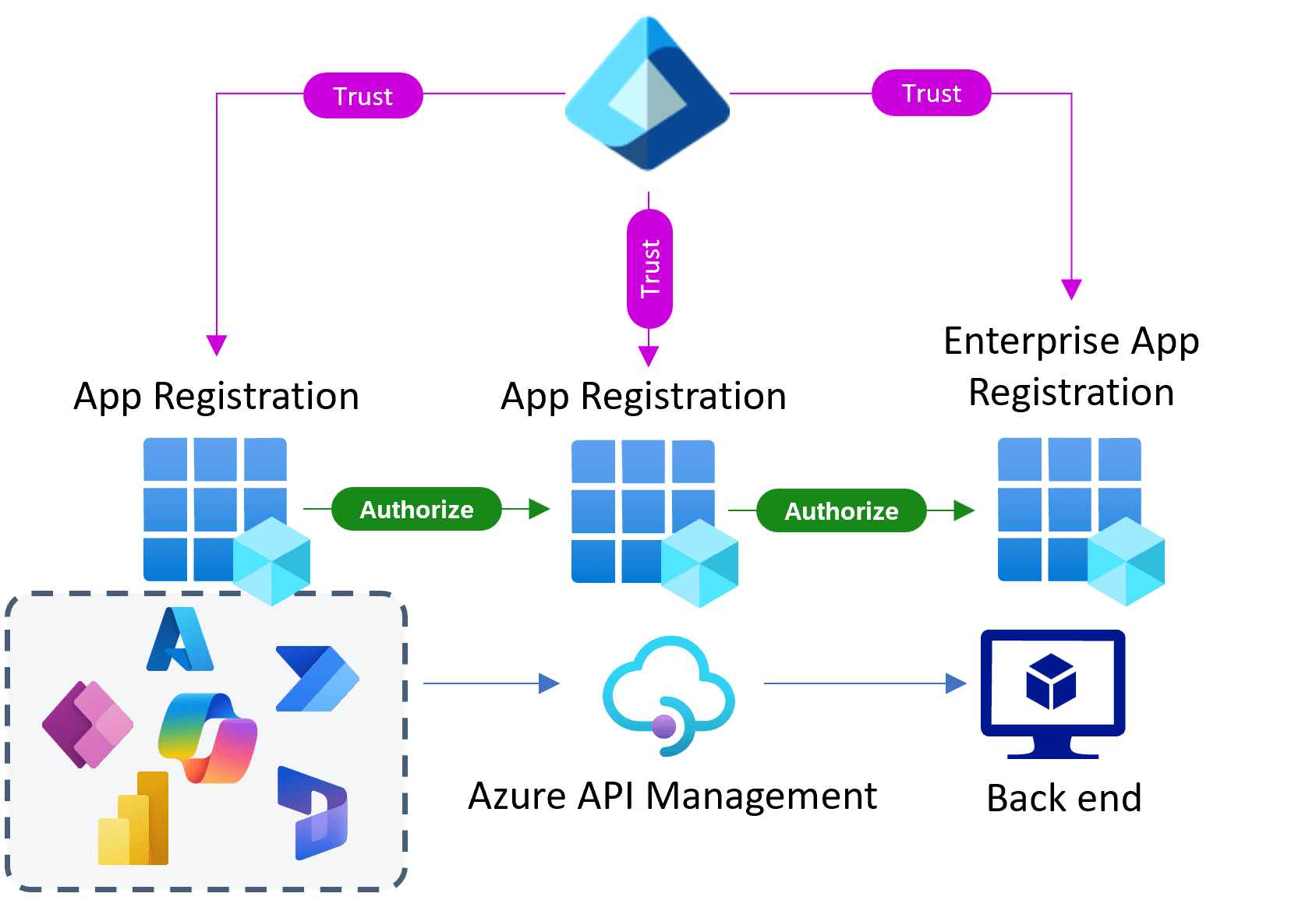

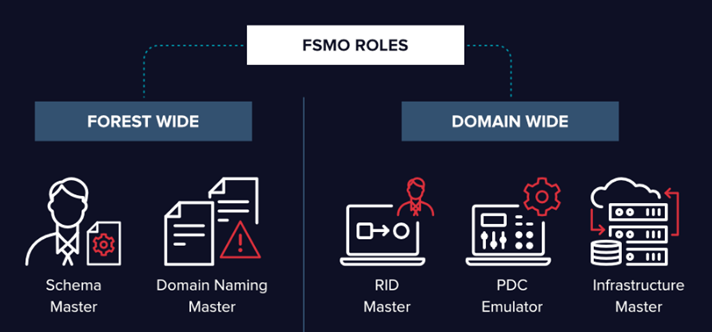

I ruoli FSMO (Flexible Single Master Operations) sono un insieme di cinque ruoli operativi assegnati a uno o più domain controllers all'interno di un dominio Active Directory. Questi ruoli regolano operazioni critiche che influenzano la struttura e il funzionamento dell'intera infrastruttura.

- Schema Master: controlla e gestisce tutte le modifiche allo schema come la definizione di nuovi attributi e classi di oggetti

- Domain Naming Master: gestisce la creazione e l'eliminazione dei domini all'interno di una foresta, è responsabile della concessione di autorizzazioni

- Infrastructure Master: è responsabile della gestione delle referenze agli oggetti all'interno di un dominio, aggiorna i riferimenti quando gli oggetti vengono spostati o eliminati

- RID Master: è responsabile della generazione di ID univoci (Relative Identifier) all'interno di un dominio, ogni oggetto all'interno di un dominio ha un RID univoco che viene assegnato da questo ruolo

- PDC Emulator: fornisce supporto per la compatibilità con versioni precedenti di Windows e gestisce anche la sincronizzazione degli orologi all'interno del dominio, funge da punto centrale per la gestione delle password e dell'autenticazione degli account

La vera migrazione avviene quindi con lo spostamento di questi ruoli in quanto i nuovi domain controllers assumeranno il controllo delle operazioni.

Sebbene sia possibile eseguire la migrazione dei ruoli tramite gli snap-in grafici è consigliato operare tramite comando PowerShell:

Move-ADDirectoryServerOperationMasterRole -Identity "TestDC3" -OperationMasterRole 0,1,2,3,4

Successivamente verificare con i comandi "Get-ADDomain" e "Get-ADForest". Per controllare che effettivamente il nuovo domain controller sia master dei ruoli si può usare anche il comando "netdom query fsmo".

Test post-migrazione

Terminato il trasferimento dei ruoli è possibile iniziare con i test che possono prevedere, oltre al semplice login, anche la creazione/modifica di oggetti.

Anche in questo caso si dovrà tenere monitorato lo stato della replica all'interno di Active Directory.

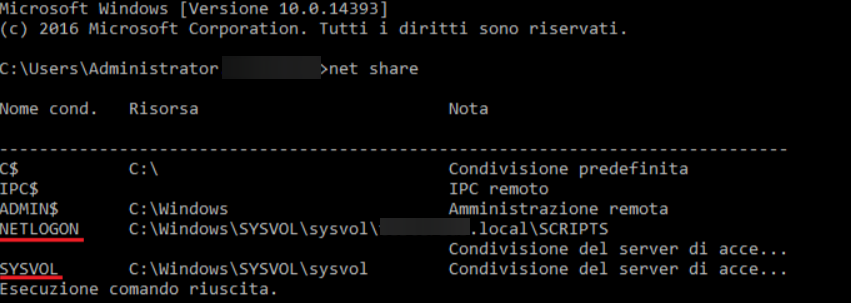

Controllare anche se le share di sistema SYSVOL e NETLOGON sono presenti.

Dismissione dei vecchi domain controllers

Se i nuovi domain controller dovranno acquisire gli indirizzi IP dei vecchi, si può procedere al cambio della configurazione IP nella scheda di rete. Questa operazione va svolta un server alla volta e con una cadenza temporale che dipende in base all'intervallo di replica impostando nel sito Active Directory.

Il vecchio domain controller sarà configurato con un nuovo indirizzo IP, il nuovo domain controller userà il vecchio indirizzo IP. A seguito di queste operazioni è necessario lanciare il comando "ipconfig /registerdns" così da forzare l'aggiornamento del record DNS nella zona di dominio.

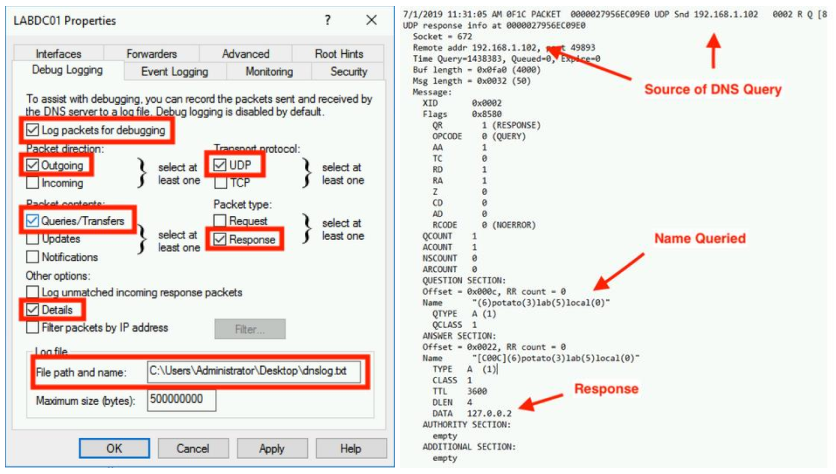

Nel caso in cui, invece, si abbia scelto di assegnare dei nuovi indirizzi per i nuovi domain controller si dovrà verificare nei vecchi server se questi ricevono chiamate diretti ai loro IP. Ci saranno da verificare query DNS, chiamate LDAP e autenticazioni NTLM/Kerberos.

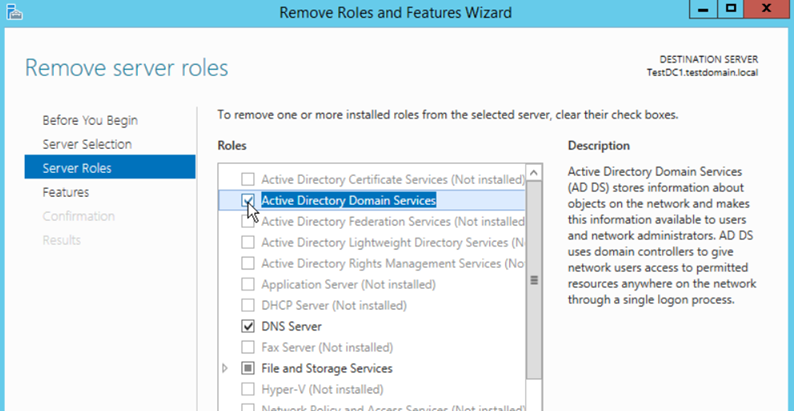

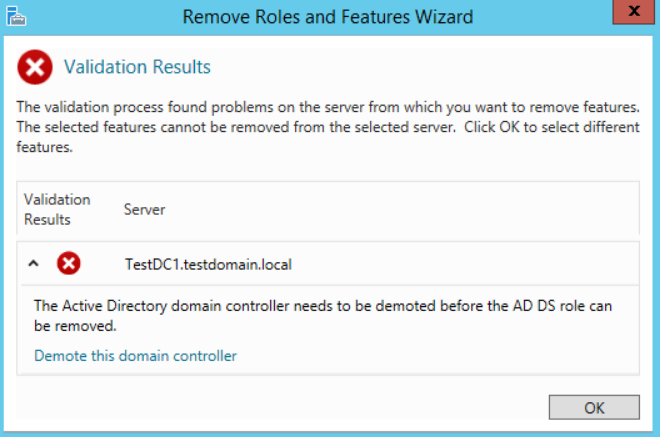

Si potrà infine procedere con l'operazione di demote disinstallando il ruolo relativo ai servizi Active Directory dai vecchi server.

Windows ci avviserà di dover effettuare l’azione di demote prima di rimuovere questo ruolo.

Al termine dell’operazione la macchina verrà riavviata.

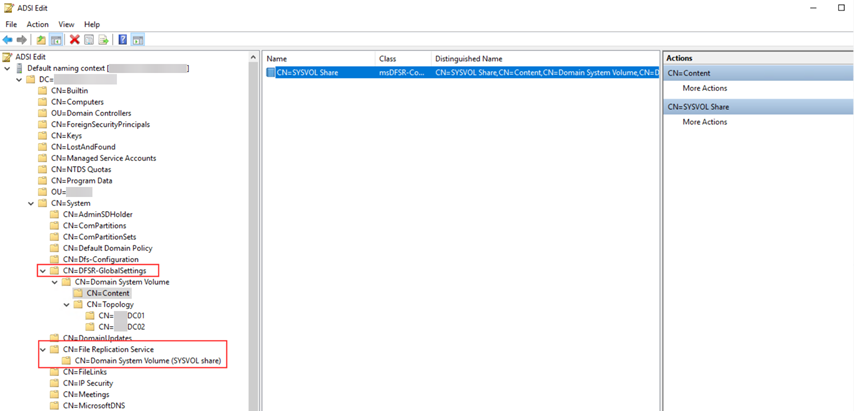

E' buona pratica, inoltre, pulire i metadata dei vecchi domain controller. Per fare questo dobbiamo verificare varie cose:

- Eliminare ogni riferimento (record) ai vecchi domain controller nella zona dns di dominio controllando in ogni singola voce

- Eliminare ogni riferimento ai vecchi domain controller eventualmente presente all'interno del sito (Active Directory Sites & Services)

- Utilizzare lo strumento ADSIEdit per eliminare gli oggetti con riferimento ai vecchi domain controller (fare attenzione, questa fase è molto delicata)

Riferimenti

- https://learn.microsoft.com/it-it/windows-server/identity/ad-ds/plan/understanding-the-active-directory-logical-model

- https://learn.microsoft.com/it-it/windows-server/identity/ad-ds/get-started/virtual-dc/active-directory-domain-services-overview

- https://learn.microsoft.com/en-us/troubleshoot/windows-server/identity/config-firewall-for-ad-domains-and-trusts

- https://learn.microsoft.com/en-us/troubleshoot/windows-server/identity/raise-active-directory-domain-forest-functional-levels

- https://learn.microsoft.com/it-it/troubleshoot/windows-server/identity/fsmo-roles

- https://learn.microsoft.com/en-us/troubleshoot/windows-server/identity/fsmo-placement-and-optimization-on-ad-dcs